Inhaltsverzeichnis:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 07:18.

- Zuletzt bearbeitet 2025-06-01 06:08.

Zugangskontrolle ist der Mechanismus in den Bereichen physische Sicherheit und Informationssicherheit, um den anonymen Zugriff/den Zugang zu den Ressourcen einer Organisation oder eines geografischen Gebiets einzuschränken. Der Akt des Zugreifens kann Konsumieren, Betreten oder Verwenden bedeuten. Die Berechtigung zum Zugriff auf eine Ressource wird als Berechtigung bezeichnet.

Physische Sicherheit

Geografische Zugangskontrollen können durch Personal (z. B. Grenzschutz, Türsteher, Fahrkartenkontrolleur) oder mit einer Vorrichtung wie einem Drehkreuz (Leitwand) durchgesetzt werden. Eine Zutrittskontrolle im engeren Sinne (die physische Zutrittskontrolle selbst) ist ein System zur Überprüfung der berechtigten Anwesenheit, siehe z. B. Ticket-Controller (Transport). Ein weiteres Beispiel ist die Ausgangskontrolle, z. B. eines Shops (Kasse) oder eines Landes.[Zitat erforderlich]. Der Begriff Zutrittskontrolle bezieht sich auf die Praxis, den Zutritt zu einem Grundstück, einem Gebäude oder einem Raum auf befugte Personen zu beschränken.

Informationssicherheit

Die elektronische Zugangskontrolle verwendet Computer, um die Einschränkungen mechanischer Schlösser und Schlüssel zu lösen. Eine Vielzahl von Anmeldeinformationen kann verwendet werden, um mechanische Schlüssel zu ersetzen. Das elektronische Zutrittskontrollsystem gewährt den Zutritt auf Basis des vorgelegten Ausweises. Wenn der Zugang gewährt wird, wird die Tür für eine vorbestimmte Zeit entriegelt und die Transaktion wird aufgezeichnet. Wird der Zutritt verweigert, bleibt die Tür verschlossen und der Zutrittsversuch wird protokolliert. Das System überwacht auch die Tür und alarmiert, wenn die Tür nach dem Entriegeln gewaltsam geöffnet oder zu lange offen gehalten wird.

Vorgänge in der Zugriffskontrolle

Wenn einem Lesegerät (Gerät) ein Berechtigungsnachweis vorgelegt wird, sendet der Lesegerät die Informationen des Berechtigungsnachweises, normalerweise eine Nummer, an ein Bedienfeld, einen hochzuverlässigen Prozessor. Das Kontrollpanel vergleicht die Nummer des Berechtigungsnachweises mit einer Zugangskontrollliste, gewährt oder verweigert die vorgelegte Anfrage und sendet ein Transaktionsprotokoll an eine Datenbank. Wird der Zutritt anhand der Zutrittskontrollliste verweigert, bleibt die Tür verriegelt. Bei Übereinstimmung zwischen Ausweis und Zutrittskontrollliste betätigt die Zentrale ein Relais, das wiederum die Tür entriegelt. Die Zentrale ignoriert auch ein Türöffnungssignal, um einen Alarm zu verhindern. Häufig gibt das Lesegerät Rückmeldungen aus, z. B. eine blinkende rote LED für einen verweigerten Zugang und eine blinkende grüne LED für einen gewährten Zugang.

Faktoren der Authentifizierung von Informationen:

- etwas, das der Benutzer weiß, z. B. ein Passwort, eine Passphrase oder eine PIN

- etwas, das der Benutzer hat, z. B. eine Smartcard oder ein Schlüsselanhänger

- etwas, das der Benutzer durch biometrische Messungen verifiziert, beispielsweise ein Fingerabdruck.

Berechtigungsnachweis

Ein Berechtigungsnachweis ist ein physisches/greifbares Objekt, ein Wissen oder eine Facette des physischen Wesens einer Person, das einem individuellen Zugang zu einer bestimmten physischen Einrichtung oder einem computergestützten Informationssystem ermöglicht. In der Regel können Anmeldeinformationen etwas sein, das eine Person kennt (z. B. eine Nummer oder PIN), etwas, das sie besitzt (z. B. ein Zugangsausweis), etwas, das sie sind (z. B. ein biometrisches Merkmal) oder eine Kombination dieser Elemente. Dies wird als Multi-Faktor-Authentifizierung bezeichnet. Der typische Berechtigungsnachweis ist eine Zugangskarte oder ein Schlüsselanhänger, und neuere Software kann auch die Smartphones der Benutzer in Zugangsgeräte verwandeln.

Kartentechnologien:

Einschließlich Magnetstreifen, Strichcode, Wiegand, 125 kHz Proximity, 26-Bit-Card-Swipe, kontaktbehaftete Smartcards und kontaktlose Smartcards. Ebenfalls erhältlich sind Schlüsselanhänger, die kompakter als ID-Karten sind und an einem Schlüsselbund befestigt werden können. Zu den biometrischen Technologien gehören Fingerabdruck, Gesichtserkennung, Iriserkennung, Netzhautscan, Stimme und Handgeometrie. Die integrierten biometrischen Technologien neuerer Smartphones können auch als Zugangsdaten in Verbindung mit Zugangssoftware auf mobilen Geräten verwendet werden. Neben älteren, traditionelleren Kartenzugangstechnologien haben auch neuere Technologien wie Near Field Communication (NFC) und Bluetooth Low Energy (BLE) das Potenzial, Benutzeranmeldeinformationen für den System- oder Gebäudezugang an Leser zu übermitteln.

Komponenten: Verschiedene Komponenten des Steuerungssystems sind:-

- Ein Zugangskontrollpunkt kann eine Tür, ein Drehkreuz, ein Parktor, ein Aufzug oder eine andere physische Barriere sein, bei der die Gewährung des Zugangs elektronisch gesteuert werden kann.

- Typischerweise ist der Zugangspunkt eine Tür.

- Eine elektronische Zutrittskontrolltür kann mehrere Elemente enthalten. Im Grunde gibt es ein eigenständiges Elektroschloss. Das Schloss wird von einer Bedienungsperson mit einem Schalter entriegelt.

- Um dies zu automatisieren, wird der Bedienereingriff durch ein Lesegerät ersetzt. Der Leser könnte eine Tastatur sein, in die ein Code eingegeben wird, er könnte ein Kartenleser oder ein biometrischer Leser sein.

Topologie:

Die vorherrschende Topologie um 2009 ist Hub und Spoke mit einem Bedienfeld als Hub und den Lesern als Spokes. Die Nachschlage- und Steuerfunktionen erfolgen über das Bedienfeld. Die Speichen kommunizieren über eine serielle Verbindung; normalerweise RS-485. Einige Hersteller drängen die Entscheidungsfindung an den Rand, indem sie einen Controller an der Tür platzieren. Die Controller sind IP-fähig und stellen über Standardnetzwerke eine Verbindung zu einem Host und einer Datenbank her.

Arten von RDID-Lesegeräten:

- Einfache (nicht intelligente) Leser: Einfach Kartennummer oder PIN lesen und an eine Zentrale weiterleiten. Bei der biometrischen Identifizierung geben solche Lesegeräte die ID-Nummer eines Benutzers aus. Normalerweise wird das Wiegand-Protokoll zur Übertragung von Daten an die Zentrale verwendet, aber andere Optionen wie RS-232, RS-485 und Clock/Data sind keine Seltenheit. Dies ist die beliebteste Art von Zutrittskontrolllesern. Beispiele für solche Lesegeräte sind RF Tiny von RFLOGICS, ProxPoint von HID und P300 von Farpointe Data.

- Semi-intelligente Leser: verfügen über alle Ein- und Ausgänge, die zur Steuerung der Türbeschläge (Schloss, Türkontakt, Ausgangstaste) notwendig sind, treffen aber keine Zutrittsentscheidungen. Wenn ein Benutzer eine Karte vorlegt oder eine PIN eingibt, sendet das Lesegerät Informationen an den Hauptcontroller und wartet auf dessen Antwort. Wenn die Verbindung zum Hauptcontroller unterbrochen wird, funktionieren solche Lesegeräte nicht mehr oder funktionieren in einem herabgesetzten Modus. Normalerweise werden semi-intelligente Leser über einen RS-485-Bus mit einer Zentrale verbunden. Beispiele für solche Leser sind InfoProx Lite IPL200 von CEM Systems und AP-510 von Apollo.

- Intelligente Leser: verfügen über alle Ein- und Ausgänge, die zur Steuerung der Türbeschläge erforderlich sind; sie verfügen auch über Speicher und Rechenleistung, die erforderlich sind, um unabhängig Zugriffsentscheidungen zu treffen. Sie sind wie semi-intelligente Leser über einen RS-485-Bus mit einer Zentrale verbunden. Die Zentrale sendet Konfigurationsaktualisierungen und ruft Ereignisse von den Lesern ab. Beispiele für solche Leser könnten InfoProx IPO200 von CEM Systems und AP-500 von Apollo sein. Es gibt auch eine neue Generation von intelligenten Lesern, die als „IP-Leser“bezeichnet werden. Systeme mit IP-Lesern verfügen normalerweise nicht über herkömmliche Bedienfelder und die Leser kommunizieren direkt mit einem PC, der als Host fungiert.

Sicherheits Risikos:

Das häufigste Sicherheitsrisiko eines Eindringens durch ein Zugangskontrollsystem besteht darin, einem legitimen Benutzer einfach durch eine Tür zu folgen, und dies wird als "Tailgating" bezeichnet. Oft hält der legitime Benutzer dem Eindringling die Tür auf. Dieses Risiko kann durch Schulung des Sicherheitsbewusstseins der Benutzerpopulation minimiert werden.

Hauptkategorien der Zugangskontrolle sind:

- Obligatorische Zugangskontrolle

- Diskretionäre Zugangskontrolle

- Rollenbasierte Zugriffskontrolle

- Regelbasierte Zugriffskontrolle.

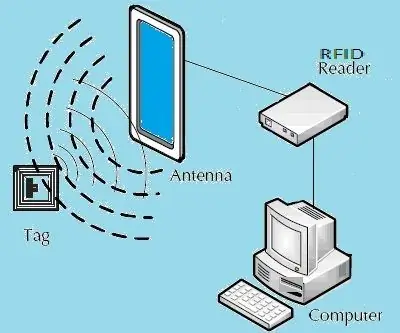

Schritt 1: RFID-Technologie

Def: Radio-Frequency Identification (RFID) ist die drahtlose Verwendung elektromagnetischer Felder zur Übertragung von Daten, um an Objekten angebrachte Tags automatisch zu identifizieren und zu verfolgen. Die Tags enthalten elektronisch gespeicherte Informationen.

RFID ist eine Technologie, die die Verwendung elektromagnetischer oder elektrostatischer Kopplung im Hochfrequenzbereich (RF) des elektromagnetischen Spektrums umfasst, um ein Objekt, ein Tier oder eine Person eindeutig zu identifizieren.

Ein Radio-Frequency-Identification-Reader (RFID-Reader) ist ein Gerät, das verwendet wird, um Informationen von einem RFID-Tag zu sammeln, der verwendet wird, um einzelne Objekte zu verfolgen. Funkwellen werden verwendet, um Daten vom Tag zu einem Lesegerät zu übertragen.

Anwendungen von RFID:

- Tier-Tracking-Tags, die unter die Haut gesteckt werden, können reisgroß sein.

- Tags können schraubenförmig sein, um Bäume oder Holzgegenstände zu identifizieren.

- Kreditkartenform für den Einsatz in Zugangsanwendungen.

- Auch die diebstahlsicheren Hartplastik-Tags, die in Geschäften an Waren angebracht werden, sind RFID-Tags.

- Schwere 120 mal 100 mal 50 Millimeter große rechteckige Transponder werden verwendet, um Schiffscontainer oder schwere Maschinen, Lastwagen und Eisenbahnwaggons zu verfolgen.

- In gesicherten Laboren, Firmeneingängen und öffentlichen Gebäuden müssen Zutrittsrechte kontrolliert werden.

Signal:

Das Signal ist zum Aufwecken oder Aktivieren des Tags erforderlich und wird über die Antenne übertragen. Das Signal selbst ist eine Energieform, die verwendet werden kann, um das Tag mit Strom zu versorgen. Der Transponder ist der Teil des RFID-Tags, der diese Funkfrequenz in nutzbare Leistung umwandelt sowie Nachrichten sendet und empfängt. RFID-Anwendungen für den Personalzugang verwenden typischerweise Niederfrequenz-, 135 KHz-Systeme für die Ausweiserkennung.

Anforderungen an RFID:

- Ein Lesegerät, das verbunden ist mit (oder integriert mit)

- Eine Antenne, die ein Funksignal aussendet

- Ein Tag (oder Transponder), der das Signal mit hinzugefügten Informationen zurücksendet.

Das RFID-Lesegerät ist normalerweise mit einem Computer/Drittanbietersystem verbunden, das RFID-bezogene Ereignisse akzeptiert (und speichert) und diese Ereignisse verwendet, um Aktionen auszulösen. In der Sicherheitsbranche kann dieses System ein Gebäudezugangskontrollsystem sein, in der Parkbranche ist es höchstwahrscheinlich ein Parkmanagement- oder Fahrzeugzugangskontrollsystem. In Bibliotheken kann es ein Bibliotheksverwaltungssystem sein.

Häufige Probleme mit RFID:

- Leserkollision:

- Tag-Kollision.

Eine Leserkollision tritt auf, wenn sich die Signale von zwei oder mehr Lesern überschneiden. Das Tag kann nicht auf gleichzeitige Abfragen reagieren. Systeme müssen sorgfältig eingerichtet werden, um dieses Problem zu vermeiden. Systeme müssen sorgfältig eingerichtet werden, um dieses Problem zu vermeiden; viele Systeme verwenden ein Antikollisionsprotokoll (Singulationsprotokoll). Antikollisionsprotokolle ermöglichen es den Tags, sich bei der Übertragung an ein Lesegerät abzuwechseln.

Tag-Kollision tritt auf, wenn viele Tags in einem kleinen Bereich vorhanden sind; Da die Lesezeit jedoch sehr schnell ist, ist es für Anbieter einfacher, Systeme zu entwickeln, die sicherstellen, dass Tags einzeln reagieren.

Schritt 2: SPI mit Schaltplan

Atmega328 verfügt über ein eingebautes SPI, das zur Kommunikation mit SPI-fähigen Geräten wie ADC, EEPROM usw. verwendet wird.

SPI-Kommunikation

Das Serial Peripheral Interface (SPI) ist ein Busschnittstellen-Verbindungsprotokoll, das ursprünglich von Motorola Corp. gestartet wurde. Es verwendet vier Pins für die Kommunikation.

- SDI (Serielle Dateneingabe)

- SDO (Serieller Datenausgang),

- SCLK (Serielle Uhr)

- CS (Chipauswahl)

Es hat zwei Pins für die Datenübertragung, die als SDI (Serial Data Input) und SDO (Serial Data Output) bezeichnet werden. Der SCLK (Serial -Clock)-Pin wird verwendet, um die Datenübertragung zu synchronisieren, und der Master stellt diesen Takt bereit. Der CS-Pin (Chip Select) wird vom Master verwendet, um das Slave-Gerät auszuwählen.

SPI-Geräte verfügen über 8-Bit-Schieberegister zum Senden und Empfangen von Daten. Immer wenn der Master Daten senden muss, platziert er Daten im Schieberegister und erzeugt den erforderlichen Takt. Immer wenn der Master Daten lesen möchte, legt der Slave Daten in das Schieberegister und der Master generiert den erforderlichen Takt. Beachten Sie, dass SPI ein Vollduplex-Kommunikationsprotokoll ist, d. h. Daten in Master- und Slave-Schieberegistern werden gleichzeitig ausgetauscht.

ATmega32 hat ein eingebautes SPI-Modul. Es kann als Master- und Slave-SPI-Gerät fungieren.

SPI-Kommunikationspins in AVR ATmega sind:

- MISO (Master In Slave Out) = Master empfängt Daten und Slave sendet Daten über diesen Pin.

- MOSI (Master Out Slave In) = Master sendet Daten und Slave empfängt Daten über diesen Pin.

- SCK (Shift Clock) = Master erzeugt diesen Takt für die Kommunikation, der vom Slave-Gerät verwendet wird. Nur der Master kann die serielle Uhr initiieren.

- SS (Slave Select) = Master kann Slave über diesen Pin auswählen.

ATmega32-Rgister, die zur Konfiguration der SPI-Kommunikation verwendet werden:

- SPI-Kontrollregister,

- SPI-Statusregister und

- SPI-Datenregister.

SPCR: SPI-Steuerregister

Bit 7 - (SPIE): SPI-Interrupt-Aktivierungsbit

1 = SPI-Interrupt aktivieren. 0 = SPI-Interrupt deaktivieren. Bit 6 - (SPE): SPI Enable Bit 1 = Enable SPI. 0 = SPI deaktivieren. Bit 5 - (DORD): Data Order Bit 1 = LSB wird zuerst übertragen. 0 = MSB zuerst übertragen. Bit 4 - (MSTR): Master/Slave Wählen Sie Bit 1 = Master-Modus. 0 = Slave-Modus. Bit 3 - (CPOL): Clock Polarity Select Bit. 1 = Taktstart von logisch Eins. 0 = Taktstart von logisch Null. Bit 2 - (CPHA): Taktphasenauswahlbit. 1 = Datenabtastwert bei fallender Taktflanke. 0 = Datenabtastwert bei steigender Taktflanke. Bit 1:0 -(SPR1): SPR0 SPI-Taktratenauswahlbits

SPSR: SPI-Statusregister

Bit 7 - SPIF: SPI-Interrupt-Flag-Bit

Dieses Flag wird gesetzt, wenn die serielle Übertragung abgeschlossen ist. Wird auch gesetzt, wenn der SS-Pin im Master-Modus auf Low gefahren wird. Es kann einen Interrupt erzeugen, wenn das SPIE-Bit in SPCR und der globale Interrupt aktiviert sind. Bit 6 - WCOL: Write Collision Flag Bit Dieses Bit wird gesetzt, wenn während der vorherigen Datenübertragung ein Schreibvorgang in das SPI-Datenregister erfolgt. Bit 5:1 - Reservierte Bits Bit 0 - SPI2X: Doppeltes SPI-Geschwindigkeitsbit Wenn gesetzt, wird die SPI-Geschwindigkeit (SCK-Frequenz) verdoppelt.

SPDR:

Bit 7:0- SPI-Datenregister zum Übertragen von Daten zwischen der Registerdatei und dem SPI-Schieberegister.

Das Schreiben auf den SPDR initiiert die Datenübertragung.

Master-Modus:

Master schreibt Datenbyte in SPDR, Schreiben in SPDR startet die Datenübertragung. 8-Bit-Daten werden in Richtung Slave verschoben und nach der vollständigen Byteverschiebung stoppt der SPI-Taktgenerator und das SPIF-Bit wird gesetzt.

Slave-Modus:

Die Slave-SPI-Schnittstelle bleibt so lange im Ruhezustand, wie der SS-Pin vom Master hoch gehalten wird. Sie wird nur aktiviert, wenn der SS-Pin auf niedrig fährt, und startet die angeforderten Daten, die mit dem eingehenden SCK-Takt vom Master verschoben werden. Und setze SPIF nach dem vollständigen Verschieben eines Bytes.

Schritt 3: Codierung und Implementierungen

Als Schaltplan funktioniert es gut. Bitte als Diagramm anschließen.

Codes werden in meinem PC getestet.

Alle diese Codes werden nach langer Recherche aus dem Internet extrahiert.

Es ist hektisch, einen richtigen Code für Ihr Modul zu finden und natürlich..

Ich hatte die gleichen Probleme beim Verbinden und Durchlaufen.

Nach 2 Wochen des Testens vieler Programme fand ich, dass dieser Codesatz korrekt ist.

Arduino Nano 3.0-Modul mit CH340G USB-Seriell-TTL. & Treiber ist (CH341SER.zip) mit diesem Projekt beigefügt.

Dies sind die perfekten Programme, um dieses Projekt zu implementieren.

"SPI.h" stammt aus der Standardbibliothek von Arduino (Software).

Die "MFRC" -Bibliothek wird mit der aktuellen Arduino Nano-Codierung bereitgestellt …

ich hoffe es wird dir gefallen

Schritt 4: Ergebnisse und Schlussfolgerungen

Die Ergebnisse werden in Arduinos Serial-Monitor angezeigt, der serielle Daten lesen und schreiben kann (to-from PC). Selbst Sie können Putty/Hyperterminal usw. auch durch Einstellen von Boud-Raten, Start- und Stoppbits verwenden.

Verwendete Software:

- Arduino 1.0.5-r2

- CH341SER.zip für FTDI (CH340G-Chip)

- Putty/Hyperterminal kann auch für die serielle Kommunikation über PC verwendet werden

Verwendete Hardware

- MFRC522 Modul+ SmartTag+KeyChain - von "ebay.in"

- ARduino Nano 3.0 - von "ebay.in"

Empfohlen:

So erstellen Sie eine einfache Website mit Notepad – wikiHow

Wie erstelle ich eine einfache Website mit Notepad: Hat sich jemand gefragt, wie ich aus einem einfachen Schreibprogramm eine Website erstelle? Website nur mit Notizblock

So erstellen Sie Ihre erste einfache Software mit Python – wikiHow

So erstellen Sie Ihre erste einfache Software mit Python: Hallo, willkommen zu diesem Instructables. Hier werde ich erzählen, wie Sie Ihre eigene Software erstellen. Ja, wenn Sie eine Idee haben… aber wissen, wie Sie neue Dinge umsetzen können oder daran interessiert sind, Neues zu schaffen, dann ist es das Richtige für Sie

So erstellen Sie eine einfache Webseite mit Klammern für Anfänger – wikiHow

So erstellen Sie eine einfache Webseite mit Klammern für Anfänger: EinführungDie folgenden Anweisungen bieten eine Schritt-für-Schritt-Anleitung zum Erstellen einer Webseite mit Klammern. Brackets ist ein Quellcode-Editor mit Schwerpunkt auf Webentwicklung. Es wurde von Adobe Systems erstellt und ist eine kostenlose Open-Source-Software, die

So erstellen Sie eine schlanke und einfache Website mit Bootstrap 4: 7 Schritte

So erstellen Sie eine schlanke und einfache Website mit Bootstrap 4: Der Zweck dieses Instructable ist es, denjenigen, die mit der Programmierung - HTML oder anders - vertraut sind, eine einfache Einführung in die Erstellung eines Online-Portfolios mit Bootstrap 4 zu geben. Ich werde Sie durch die Ersteinrichtung führen der Website, wie man ein paar erstellt

Eine wirklich einfache / einfache / nicht komplizierte Möglichkeit, Menschen / Menschen / Tiere / Roboter mit GIMP so aussehen zu lassen, als hätten sie eine wirklich kühle / helle

Eine wirklich einfache / einfache / nicht komplizierte Möglichkeit, Menschen / Menschen / Tiere / Roboter mit GIMP so aussehen zu lassen, als hätten sie eine wirklich kühle / helle Wärmesicht (Farbe Ihrer Wahl)