Inhaltsverzeichnis:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 07:19.

- Zuletzt bearbeitet 2025-06-01 06:08.

Da immer mehr unseres Lebens an die große Wolke am Himmel, das Internet, gesendet wird, wird es immer schwieriger, bei Ihren persönlichen Internetabenteuern sicher und privat zu bleiben. Egal, ob Sie auf sensible Informationen zugreifen, die Sie privat halten möchten, ob Sie versuchen, Beschränkungen zu umgehen, die in Ihrem Netzwerk festgelegt sind, oder ob Sie einfach nur ein sichereres Surferlebnis wünschen, die häufigsten Ratschläge, die ich höre, um sicher zu bleiben im Internet ist die Nutzung eines Virtual Private Network (kurz VPN).

VPNs bieten zwei großartige Dienste in einem Paket, indem sie alle Informationspakete verschlüsseln, die über sie gesendet werden, und Remote-Dienste erstellen, die sich im selben Netzwerk befinden wie das lokale VPN für den Computer, mit dem Sie eine Verbindung herstellen. Wenn sich mein VPN-Server in Deutschland befindet und ich mich von einem Laptop in Australien mit meinem VPN verbinde, hat mein Laptop jetzt eine IP-Adresse aus Deutschland!

Ein wichtiger Knackpunkt bei den populäreren VPN-Diensten ist jedoch, dass sich viele Gerätetypen in Situationen befinden, in denen sie entweder nicht für die Verwendung eines VPN-Clients konfiguriert werden können oder keinen VPN-Client zur Verfügung haben. Wir möchten also, dass unsere Geräte mit unserem VPN verbunden sind, aber für diese anderen Maschinen, die sich nicht mit einem einfachen VPN-Client verbinden können, möchten wir, dass sie mit unserem VPN verbunden sind, ohne zu wissen, dass sie verbunden sind! Geben Sie einen VPN-Zugangspunkt ein!

Schritt 1: Materialien

Die Materialien für dieses Projekt sind gering, aber alle Elemente sind erforderlich.

Abgesehen von Ihrem Heimrouter (von dem ich annehme, dass Sie ihn haben sollten), benötigen Sie

- 1 Raspberry Pi (vorzugsweise der Raspberry Pi 3 oder besser, aber solange er eine Ethernet-Verbindung unterstützt, sollte es in Ordnung sein!)

- 1 Ethernet-Kabel

- 1 WLAN-Dongle (es sei denn, Sie verwenden einen Raspberry Pi 3, in diesem Fall können Sie das integrierte WLAN verwenden

- 1 5V 2amp Netzteil für den Raspberry Pi

Schritt 2: Einrichtung des Wifi-Zugangspunkts - Teil 1 - Statische IP-Adresse für Wifi

Bevor wir die VPN-Verbindung für unseren Raspberry Pi Access Point einrichten, müssen wir den Pi als Access Point einrichten. Dazu verwenden wir die Pakete hostapd und dnsmasq für den Raspberry Pi. Hostapd ist ein User-Space-Daemon zum Einstellen von drahtlosen Zugangspunkten und Authentifizierungsservern, während dnsmasq die Netzwerkinfrastruktur (DNS, DHCP, Netzwerkstart usw.) für kleine Netzwerke und kleine Netzwerkrouter bereitstellt.

Stellen Sie also vor dem Start sicher, dass auf dem Pi ein sauberes Image von Raspbian OS mit den neuesten Updates ausgeführt wird. Sie möchten auch sicherstellen, dass Ihr Raspberry Pi über eine Hardline-Ethernet-Verbindung mit Ihrem Router verbunden ist, NICHT über WLAN! Schließlich akzeptieren wir Verbindungsanfragen von anderen Geräten über unser WLAN-Modul, sodass Sie nicht über dasselbe Modul mit Ihrem Router verbunden sein möchten. Wenn Sie einen Raspberry Pi Zero oder einen älteren Zusatz (der kein integriertes WLAN hat) verwenden, können Sie diesen Raspberry Pi weiterhin verwenden, Sie benötigen nur einen USB-WLAN-Dongle.

Nachdem Sie sich mit Ihrem Raspberry Pi verbunden haben (über SSH oder mit eingeschaltetem Monitor), überprüfen Sie, ob es auf dem neuesten Stand ist

sudo apt-get update

sudo apt-get upgrade

Als nächstes möchten Sie hostapd und dnsmasq herunterladen und installieren

sudo apt-get install hostapd dnsmasq

Sobald die Pakete installiert sind, werden beide Programme automatisch gestartet, aber wir möchten ihre Konfigurationen ändern, bevor wir sie ausführen. Wir werden uns also an die Systemkontrolle wenden, um die mit diesen Programmen verbundenen Dienste zu stoppen

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Da die Dienste jetzt gestoppt sind, möchten wir uns eine statische IP-Adresse zuweisen, indem wir die dhcpcd-Konfigurationsdatei verwenden, die sich unter /etc/dhcpcd.conf befindet

Bevor wir dies tun, möchten wir jedoch sicherstellen, dass wir beim Zuweisen der statischen IP-Adresse auf die richtige Schnittstelle verweisen. Wenn Sie einen Raspberry Pi 3b oder Raspberry Pi Zero W verwenden, sollte dieser als wlan0 aufgeführt sein. Wenn Sie einen WLAN-Dongle verwenden, finde ich es normalerweise etwas einfacher, den WLAN-Dongle mit dem Router zu verbinden, eine neue IP-Adresse zu nehmen und dann Ihre Verbindung zu überprüfen, um Ihre Schnittstelle zu finden. Sie können Ihre Schnittstelle überprüfen, indem Sie den folgenden Befehl ausführen

ifconfig

Wenn Sie das diesem Schritt beigefügte obere Bild überprüfen, können Sie (abzüglich der geschwärzten IP-Adressen) die meinem Raspberry Pi zugewiesenen Schnittstellen sehen. In meinem Fall verwende ich wlan0, aber es hängt von Ihrem Setup ab. Wie bereits erwähnt, wenn Sie einen WLAN-Dongle verwenden, stellen Sie eine Verbindung zu Ihrem Netzwerk her, führen Sie den Befehl ifconfig aus, und jede Schnittstelle, die eine gültige IP-Adresse hat und nicht "eth0" oder "lo" ist, ist die gewünschte Schnittstelle benutzen.

Nachdem ich nun weiß, welche Schnittstelle für meinen WLAN-Adapter geeignet ist, kann ich ihm in der dhcpcd-Konfigurationsdatei eine statische IP-Adresse zuweisen! Rufen Sie die Konfiguration in Ihrem Lieblingseditor auf (ich verwende Nano).

sudo nano /etc/dhcpcd.conf

Am Ende der Konfiguration möchten wir die folgenden Zeilen hinzufügen, aber "wlan0" durch Ihre Schnittstelle ersetzen:

Schnittstelle wlan0 statisch ip_address=192.168.220.nohook wpa_supplicant

Dieser Befehl erstellt eine statische IP von 192.168.220.1 und teilt dann der wlan0-Schnittstelle mit, dass sie sich nicht mit dem wpa_supplicant-Treiber verbinden soll, der normalerweise für diese Schnittstelle verwendet wird, um eine Verbindung zu anderen Netzwerken herzustellen. Wir tun dies, damit wir (eventuell) unser eigenes Signal über die wlan0-Schnittstelle senden können, anstatt uns über diese Schnittstelle mit einem Netzwerk zu verbinden.

Wenn Sie nano verwenden, um diese Änderungen vorzunehmen, speichern Sie die Änderungen, indem Sie Strg + x und dann Y drücken und dann die Eingabetaste drücken, um die Datei zu speichern und Nano zu verlassen. (Denken Sie daran, dass wir in diesem Tutorial ziemlich viel in Nano ein- und aussteigen werden).

Damit diese Änderungen wirksam werden, müssen Sie schließlich entweder Ihren Pi neu starten oder einfach den dhcpcd-Dienst neu starten, um die Konfiguration neu zu laden und diese Änderungen zu übernehmen

sudo systemctl Neustart dhcpcd

Warten Sie einen Moment und führen Sie dann den Befehl ifconfig erneut aus, um zu überprüfen, ob Ihre Änderungen wirksam wurden. Ich gebe zu, manchmal habe ich dies versucht und mein Router hat immer noch eine gültige Lease für die von mir verwendete IP-Adresse, sodass die alte Adresse beibehalten wird. Wenn dies der Fall ist, überprüfen Sie alles in Ihrer Konfiguration und starten Sie den dhcpcd-Dienst erneut.

Unser WLAN-Adapter (sollte) jetzt eine statische IP-Adresse haben!

Als nächstes die hostapd- und dnsmasq-Konfiguration!

Schritt 3: Wifi Access Point Setup - Teil 2 - Hostapd Konfiguration

Nachdem die dhcpcd.conf-Änderungen aus dem Weg geräumt sind, ist es an der Zeit, mit hostapd anzufangen! Beginnen Sie damit, eine neue hostapd.conf-Datei in Ihrem bevorzugten Texteditor zu erstellen (wieder in nano für mich!)

sudo nano /etc/hostapd/hostapd.conf

Wenn Sie die Konfigurationsdatei aufrufen, kopieren Sie den folgenden Text und fügen Sie ihn in die Konfiguration ein.

interface=wlan0driver=nl80211

hw_mode=g channel=6 ieee80211n=1 wmm_enabled=0 macaddr_acl=0 ignore_broadcast_ssid=0

auth_algs=1 wpa=2 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP

# Wifi-Netzwerkname und Passwort SIE SOLLTEN DIES ÄNDERN ssid=Pi-WifiFoLife # Die Netzwerk-Passphrase wpa_passphrase=Y0uSh0uldCh@ng3M3

Sobald Sie das eingefügt haben, finden Sie unten den letzten Abschnitt mit "ssid=" und "wpa_passphrase=". So wird das WLAN-Netzwerk, das wir einrichten, heißen und wie das Passwort für die Verbindung mit dem WLAN-Netzwerk lautet, das wir einrichten. ÄNDERN SIE DIES ALSO AUF ETWAS ANDERES! Du wurdest gewarnt.

Wenn Sie einen WLAN-Dongle anstelle von integriertem WLAN verwenden, müssen Sie den Schnittstellenabschnitt oben in der Konfiguration so ändern, dass er der Schnittstelle für Ihren WLAN-Dongle entspricht. Möglicherweise müssen Sie auch den Treiber ändern, je nach Modell des verwendeten WLAN-Dongles. Für eine (meist umfassende) Liste kompatibler WLAN-Dongles, der entsprechenden Treiber und Support-Seiten fand ich diese Seite sehr nützlich! Überprüfen Sie auch die Support-Seite für das von Ihnen verwendete Produkt, wenn Sie nicht weiterkommen. Denken Sie daran, wenn Sie sich früher im Tutorial mit Ihrem WLAN-Dongle mit Ihrem Netzwerk verbinden konnten, bedeutet dies, dass es irgendwo einen funktionierenden Treiber für den Dongle auf Ihrem Pi geben sollte !!!

Jetzt, da wir unsere neue Konfigurationsdatei haben, müssen wir sicherstellen, dass wir die hostapd-Prozesse anweisen, auf die neue Konfigurationsdatei zu verweisen! beginne mit folgendem:

sudo nano /etc/default/hostapd

Suchen Sie in der Datei, die wir gerade geöffnet haben, die Zeile und ändern Sie diese in DAEMON_CONF="/etc/hostapd/hostapd.conf" (stellen Sie sicher, dass Sie das #-Zeichen am Anfang entfernen, um die Kommentarzeichen zu entfernen Gebiet!)

Es gibt eine weitere Konfigurationsdatei für hostapd, die wir aktualisieren müssen. Führen Sie den folgenden Befehl aus:

sudo nano /etc/init.d/hostapd

Diese Änderung ist fast identisch mit der vorherigen. Suchen Sie den Abschnitt DAEMON_CONF= und ersetzen Sie ihn durch DAEMON_CONF=/etc/hostapd/hostapd.conf

Dann speichern und verlassen Sie diese Datei!

Hostapd ist jetzt konfiguriert!

Schritt 4: DNSMasq-Konfiguration und IP-Weiterleitung

Nachdem hostapd jetzt konfiguriert ist (obwohl es noch nicht läuft), können wir jetzt zu dnsmasq übergehen!

Bevor wir mit dem Bearbeiten von Konfigurationsdateien beginnen, können wir eine der ursprünglichen Konfigurationsdateien umbenennen, da wir nichts verwenden werden, was in dieser speziellen Konfigurationsdatei enthalten ist.

Das Ausführen eines schnellen mv-Befehls mit einem neuen Dateinamen sollte den Trick machen

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Dann erstellen Sie eine neue Konfigurationsdatei!

sudo nano /etc/dnsmasq.conf

Ohne mich zu sehr darauf einzulassen, würde ich einfach das Folgende kopieren und in die neue Datei einfügen

interface=wlan0 # Verwenden Sie die Schnittstelle wlan0 (oder welche Schnittstelle auch immer Ihr WLAN ist) server=1.1.1.1 # Cloudfare dhcp-range=192.168.220.50, 192.168.220.150, 12h # IP-Bereich und Lease-Zeit

Die oberste Zeile dieser Konfiguration ist für die Schnittstelle, die wir zum Senden unseres Signals verwenden, die mittlere Zeile ist für unseren Doman Name Service Provider und die untere Zeile ist der Bereich der IP-Adressen, die der Pi den Benutzern zuweist, die eine Verbindung herstellen das Pi-Wifi. Fahren Sie fort und speichern Sie diese Datei und beenden Sie dann nano (oder vim oder was auch immer Sie für Dateiänderungen verwenden).

Als nächstes müssen wir die Konfigurationsdatei systctl.conf so einstellen, dass der gesamte Datenverkehr, der auf die drahtlose Schnittstelle kommt, über die Ethernet-Verbindung weitergeleitet wird

sudo nano /etc/sysctl.conf

In dieser Konfigurationsdatei müssen Sie nur die Zeile #net.ipv4.ip_forward=1 auskommentieren und diese Konfigurationsdatei speichern/beenden.

Nachdem wir nun die Weiterleitung eingerichtet haben, möchten wir eine NAT (Network Address Translation) zwischen der drahtlosen Schnittstelle (wlan0) und der Ethernet-Schnittstelle (eth0) einrichten. Dies hilft, den gesamten Datenverkehr vom WLAN an die Ethernet- (und schließlich VPN!)-Verbindung weiterzuleiten.

Fügen Sie der iptable eine neue Regel für die NAT-Weiterleitung hinzu

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Die Regel ist jetzt eingerichtet, aber die iptable wird bei jedem Neustart des Raspberry Pi geleert, daher müssen wir diese Regel speichern, damit sie bei jedem Neustart unseres Pi (neu) geladen werden kann.

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Die Regel ist jetzt gespeichert, aber wir müssen die lokale Konfigurationsdatei rc.local des Pi aktualisieren, um sicherzustellen, dass sie jedes Mal geladen wird!

Öffnen Sie die Datei rc.local in Ihrem bevorzugten Editor

sudo nano /etc/rc.local

und finde den Abschnitt, der Exit 0 sagt

Direkt über dieser Zeile (nicht löschen!) fügen Sie den folgenden Befehl hinzu, der die von uns eingerichtete NAT-Regel neu lädt. So sollte es jetzt aussehen

iptables-wiederherstellung < /etc/iptables.ipv4.nat exit0

Speichern und beenden Sie diese Datei, und jetzt sollten alle unsere Konfigurationen für den Access Point durchgeführt werden!

Alles, was wir tun müssen, ist die Dienste hostapd und dnsmasq zu starten und unseren Raspberry Pi neu zu starten!

sudo service hostapd start

sudo service dnsmasq start

Testen Sie, ob Sie Ihren neuen AP sehen können. Wenn alles richtig eingerichtet ist, sollten Sie jetzt einen WLAN-Zugangspunkt auf Ihrem Raspberry Pi haben! Starten Sie nun den pi. neu

sudo neu starten

Als nächstes richten Sie eine OpenVPN-Verbindung ein!

Schritt 5: OpenVPN-Setup und VPN-Dienstanbieterkonfiguration

Jetzt, da unser Pi WLAN ausstrahlt, ist es an der Zeit, openvpn einzurichten! Wir beginnen mit der Installation von openvpn über apt-get install

sudo apt-get install openvpn -y

Nachdem openvpn die Installation abgeschlossen hat, müssen wir zu dem Ort navigieren, an dem wir unsere Authentifizierungsdaten und die openvpn-Konfigurationsdatei speichern.

cd /etc/openvpn

Als erstes richten wir hier (innerhalb von /etc/openvpn) eine Textdatei ein, in der wir unseren Benutzernamen und unser Passwort für den von uns verwendeten VPN-Dienst speichern.

sudo nano auth.txt

Alles, was wir brauchen, ist den Benutzernamen und das Passwort in dieser Datei zu speichern, sonst nichts.

Nutzername

Passwort

Ich sollte hinzufügen, dass Sie an dieser Stelle eine Vorstellung davon haben sollten, wen Sie als VPN-Dienst für Ihre Verbindungen verwenden möchten. Es gibt eine breite Debatte darüber, welcher Service der beste oder sicherste ist, also schauen Sie sich um und überprüfen Sie auch die Bewertungen dazu! Für die Zwecke dieses Tutorials verwende ich Private Internet Access (PIA). Sie sind ziemlich billig und werden als sehr zuverlässig anerkannt! Sie können Ihr VPN auch so einrichten, dass es in so ziemlich jeder größeren Region der Welt endet! Kanada? Russland? Japan? Kein Problem!

Wenn Sie einen privaten Internetzugang verwenden, haben sie auch einen praktischen Teil ihrer Site, in dem Sie die Art der openvpn-Konfigurationsdatei zusammenstellen können, die Sie in diesem Setup verwenden können! Es gibt andere Arten von openvpn-Konfigurationen, die Sie mit anderen Anbietern verwenden können, aber ich habe mich für diese entschieden.

Unabhängig davon, welchen Dienstanbieter Sie letztendlich auswählen, benötigen Sie eine openvpn-Verbindungsdatei (sollte für den Dateityp auf.ovpn enden) von diesem Dienstanbieter, um eine Verbindung herzustellen. Der Einfachheit halber habe ich meine "connectionprofile.ovpn" umbenannt, bevor ich sie auf meinen Raspberry Pi geladen habe. Nachdem Sie entweder die.ovpn-Datei auf den Pi heruntergeladen oder auf den Pi übertragen haben, stellen Sie sicher, dass sich die Datei in /etc/openvpn auf Ihrem Pi befindet.

Nachdem wir die geöffnete vpn-Datei in den richtigen Ordner verschoben haben, müssen wir den Dateityp ändern, da openvpn eine Konfigurationsdatei erwartet, die auf.conf statt auf.ovpn endet. Als ich dies tat, wollte ich die Originaldatei immer noch intakt halten, nur für den Fall, dass etwas ausgefallen ist, also habe ich einfach einen cp-Befehl verwendet (da Sie sich in /etc/openvpn befinden, müssen Sie zum Ausführen sudo-Berechtigungen verwenden dieser Befehl)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Mit der erstellten openvpn-Profilkonfiguration müssen wir eine schnelle Änderung vornehmen, um unsere Anmeldeinformationen bereitzustellen, also ist es an der Zeit, Nano wieder auszubrechen!

sudo nano /etc/openvpn/connectionprofile.conf

Suchen Sie die Zeile auth-user-pass und ersetzen Sie diese durch auth-user-pass auth.txt

Dies weist openvpn an, die Anmeldedatendatei abzurufen, die wir zuvor für die Authentifizierung des von uns bereitgestellten Profils verwendet haben.

Speichern und verlassen Sie die Profilkonfigurationsdatei!

Das sollte alles für die VPN-Einrichtung sein, aber wir möchten testen, ob unsere gesamte Konfiguration korrekt eingerichtet wurde, bevor wir den VPN-Dienst so einrichten, dass er automatisch startet. Führen Sie den folgenden Befehl aus, um die VPN-Verbindung zu testen

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Sie sollten eine Menge Text beim Scrollen sehen, während der Pi Verbindungsversuche zum VPN-Dienstanbieter unternimmt (hoffentlich keine Fehlermeldungen!), aber Sie möchten es belassen, bis Sie die Initialisierungssequenz abgeschlossen im Fenster sehen. Wenn Sie das am Ende sehen, bedeutet dies, dass Ihr Pi mit Ihrem VPN-Dienstanbieter verbunden ist! Sie können den Prozess beenden, indem Sie im Terminalfenster Strg + C drücken.

Nachdem das VPN nun funktioniert, müssen wir die aktuellen iptables löschen. Das können wir mit den folgenden drei Befehlen vervollständigen

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Da wir jedoch die iptables gelöscht haben, müssen wir die nat-Regel, die wir zuvor in diesem Tutorial erstellt haben, zurücksetzen, indem wir den folgenden Befehl ausführen (dieser Befehl sollte Ihnen bekannt vorkommen!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Jetzt können wir diese Konfiguration über die vorherige Konfiguration speichern, die wir im vorherigen Schritt wieder zusammengebaut haben. (Dieser Befehl sollte Ihnen auch bekannt vorkommen!)

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

Nachdem wir die NAT-Regeln wieder eingerichtet haben, müssen wir die Standardkonfiguration für openvpn ändern, um das von uns eingerichtete Profil zu verwenden. Wir tun dies, indem wir die Konfigurationsdatei in /etc/default/openvpn bearbeiten

sudo nano /etc/default/openvpn

Suchen Sie die Zeile #autostart="all", kommentieren Sie diese Zeile aus und ändern Sie sie in den Namen Ihrer openvpn-Konfigurationsdatei (natürlich ohne die.conf!). In meinem Fall ändere ich die Zeile in autostart=" Verbindungsprofil"

und dann speichern und beenden Sie diese Konfigurationsdatei!

Das sollte alles für das VPN-Setup sein! Starten Sie einfach den Pi neu und überprüfen Sie, ob alles funktioniert, indem Sie eine Verbindung zum Hotspot herstellen und Ihre IP-Adresse über eine Website wie whatismyip.com überprüfen.

Bei dieser Konfiguration besteht die Möglichkeit, dass die IP-Adresse Ihres Routers durch ein DNS-Leak durchgesickert ist. Wir können dies beheben, indem wir das DNS, auf das wir in der Datei dhcpcd.conf verweisen, so ändern, dass es auf einen externen DNS-Dienst wie Cloudflare verweist!

Öffnen Sie die Datei dhcpcd.conf in Ihrem bevorzugten Editor:

sudo nano /etc/dhcpcd.conf

Suchen Sie die Zeile in der Konfiguration #static domain_name_servers=192.168.0.1, entkommentieren Sie die Zeile und ändern Sie sie in Folgendes: static domain_name_servers=1.1.1.1 und speichern/beenden Sie die Konfigurationsdatei. Starten Sie den Pi noch einmal neu, und jetzt können Sie überprüfen, ob die IP-Adresse Ihres Routers nicht über ipleak.net durchgesickert ist.

Eine andere Sache, die Sie beachten sollten, ist, dass die IP-Adresse Ihres Routers möglicherweise über WebRTC durchgesickert ist. WebRTC ist eine Plattform, die von allen modernen Browsern verwendet wird, um die Kommunikation wie Instant Messaging, Videokonferenzen und Audio- und Videostreaming besser zu standardisieren. Ein Nebenprodukt dieser Plattform ist, dass sie, wenn sie nicht aktiviert ist, die IP-Adresse Ihres Routers verlieren kann, wenn Sie mit einem VPN verbunden sind. Am einfachsten können Sie dies verhindern, indem Sie Browsererweiterungen oder Plugins verwenden, wie zum Beispiel webrtc-leak-prevent.

Wenn jetzt alles auf Ihrem Pi eingerichtet ist, können Sie sich mit diesem Hotspot verbinden, wenn Sie sicherstellen möchten, dass Ihr gesamter Internetverkehr verschlüsselt ist, und Ihr gesamter Datenverkehr wird über das VPN verschlüsselt!

Hoffe, Sie haben mein Instructable genossen, jetzt gehen Sie das ganze WLAN sicher !!

Empfohlen:

So sichern und sichern Sie Ihr Telefon und Gadget – wikiHow

So sichern Sie Ihr Telefon und Ihr Gerät: von einer Person, die fast alles verloren hat (natürlich übertrieben). Wenn etwas nicht an mir hängt, besteht eine sehr große Chance, dass ich es verlege, vergessen ist irgendwo

Wir stellen vor: 'Deodorino' - das Infrarot-gesteuerte Arduino in einem leeren Deodorant-Stick. Klicken Sie auf das 1. Foto: 7 Schritte

Wir stellen vor: 'Deodorino' - das Infrarot-gesteuerte Arduino in einem leeren Deodorant-Stick. Klicken Sie auf das 1. Foto: Jetzt zum Detail

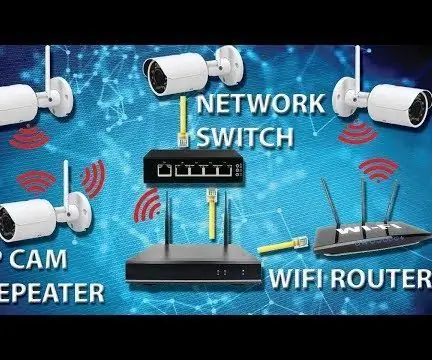

So verlängern Sie das NVR-Signal (IP-Cam-Repeater, Netzwerk-Switch und WLAN-Router/Repeater): 5 Schritte

So verlängern Sie das NVR-Signal (IP-Cam-Repeater, Netzwerk-Switch und WLAN-Router / -Repeater): In dieser Anleitung zeigen wir Ihnen, wie Sie Ihr NVR-Signal mit 1 verlängern können. Die eingebaute Repeater-Funktion in der IP-Kamera oder2. Ein Netzwerk-Switch, oder3. Ein WLAN-Router

So erhalten Sie Musik von fast jeder (Haha) Website (solange Sie sie hören können, können Sie sie bekommen Okay, wenn sie in Flash eingebettet ist, können Sie es möglicherweise nic

So erhalten Sie Musik von fast jeder (Haha) Website (solange Sie sie hören können, können Sie sie bekommen … Okay, wenn sie in Flash eingebettet ist, können Sie es möglicherweise nicht) BEARBEITET!!!!! Zusätzliche Informationen: Wenn Sie jemals auf eine Website gehen und ein Lied abspielen, das Sie mögen und es wollen, dann ist hier das anweisbare für Sie, nicht meine Schuld, wenn Sie etwas durcheinander bringen (nur so wird es passieren, wenn Sie ohne Grund anfangen, Dinge zu löschen) ) Ich konnte Musik für

So sichern Sie DVDs für Noobs (mit Video): 4 Schritte

So sichern Sie DVDs für Noobs (mit Video): Ich werde Ihnen zeigen, wie Sie Ihre DVDs sichern. Es ist ein sehr einfacher Vorgang und dauert nur eine Stunde oder so. Zuerst möchte ich sagen, dass ich nicht für Handlungen hafte, die Sie ergreifen, das Rippen oder Brennen von DVDs ist derzeit in den Vereinigten Staaten illegal