Inhaltsverzeichnis:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 07:18.

- Zuletzt bearbeitet 2025-01-23 12:52.

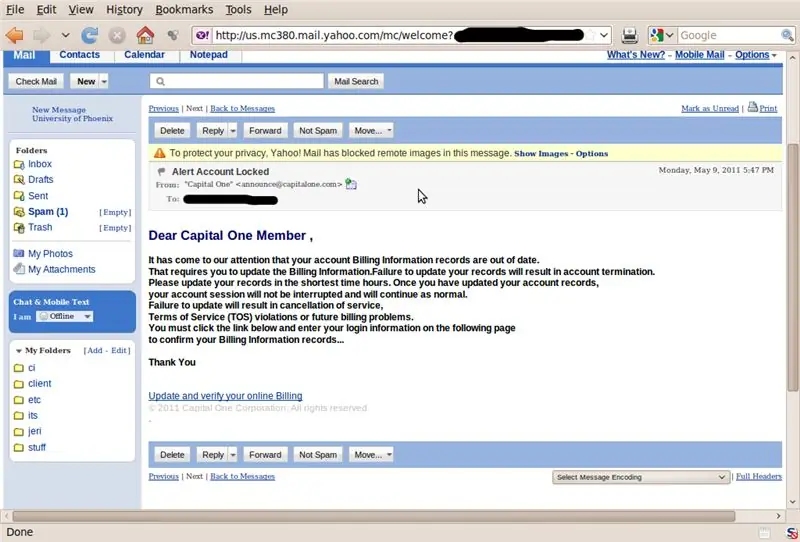

Es gibt immer Leute, die Ihre persönlichen Daten und Ihr Eigentum stehlen wollen. Diese Personen fischen (Phishing) nach Ihren Informationen, indem sie Ihnen eine gefälschte E-Mail von einem Bankinstitut oder einem anderen Finanzinstitut senden. Wir werden uns ansehen, wie man eine dieser Fälschungen erkennt. Normalerweise sollten sie in Ihren Spam-Ordner geschickt werden, aber einige werden trotzdem. Auf dem Bild ist eines, das ich vor kurzem erhalten habe.

Es gibt viele verräterische Anzeichen für eine betrügerische E-Mail.

- E-Mail-Adresse des Absenders. Um Ihnen ein falsches Sicherheitsgefühl zu vermitteln, kann die „Von“-Zeile eine offiziell aussehende E-Mail-Adresse enthalten, die tatsächlich von einer echten kopiert wurde. E-Mail-Adressen können leicht gefälscht werden. Nur weil es so aussieht, als ob sie von jemandem stammen, dem Sie vertrauen, können Sie nicht immer sicher sein.

- Anhänge. Ähnlich wie gefälschte Links können Anhänge in betrügerischen E-Mails verwendet werden. Klicken Sie niemals auf einen Anhang oder öffnen Sie ihn. Es könnte dazu führen, dass Sie Spyware oder einen Virus herunterladen. Capital One wird Ihnen niemals einen Anhang oder ein Software-Update zur Installation auf Ihrem Computer per E-Mail zusenden. Öffnen Sie im Allgemeinen niemals unerwartete Anhänge von jemandem.

- Allgemeine Begrüßung. Eine typische betrügerische E-Mail enthält eine allgemeine Begrüßung wie „Sehr geehrter Kontoinhaber“.

- Falsches Gefühl der Dringlichkeit. Die meisten betrügerischen E-Mails drohen, Ihr Konto zu schließen oder eine Strafe zu verhängen, wenn Sie nicht sofort antworten. Eine E-Mail, die Sie dringend auffordert, sensible personenbezogene Daten anzugeben, ist in der Regel betrügerisch.

- Tipp- und Grammatikfehler. Fehler wie diese sind ein klares Zeichen dafür, dass die E-Mail betrügerisch ist.

- Behandeln Sie alle Links in E-Mails als potenziell unsicher. Viele betrügerische E-Mails enthalten einen Link, der gültig aussieht, Sie jedoch zu einer gefälschten Website führt, deren URL möglicherweise nicht mit dem Link übereinstimmt. Wenn es verdächtig aussieht, klicken Sie wie immer nicht darauf.

Schritt 1: Näher suchen

Diese E-Mail sieht so offiziell aus, aber sie täuscht. Wenn Sie nach unten gehen und sich "Ihre Online-Rechnung aktualisieren und überprüfen" ansehen, ist dies wie eine gefälschte Website, um Ihre persönlichen Daten zu stehlen. Wenn Sie mit der Maus über den Link fahren (NICHT DOPPELKLICKEN!!!), sollten Sie sehen, wohin der Link tatsächlich führt. Legitime Websites haben keine Humber (auch bekannt als IP-Adresse) vor dem Firmennamen. Das zweite Bild zeigt die eigentliche "Capital One"-Site. Die URL, wie Sie sehen können, sieht aus wie eine echte Website ohne Zahlen davor. Sie haben jetzt festgestellt, dass es sich um eine gefälschte E-Mail handelt.

Schritt 2: Bestätigen, dass dies eine Fälschung ist

Sie sollten zu www.netcraft.com gehen und deren Webseite verwenden, um festzustellen, wem die Website gehört. Normalerweise nehme ich nur die IP-Adresse (nur die Zahlen und Punkte) als Eingabe. In diesem Fall lautet sie: 109.169.64.138. Lassen Sie die Website eine Suche durchführen. Wenn es sich um eine legitime Site handelt, sehen Sie die Informationen für "Capital One". In diesem Fall werden keine Angaben gemacht. Ein toter Give-away, es ist eine Phishing-E-Mail. Löschen Sie die E-Mail noch nicht.

Hinweis: Linux-Benutzer über die Befehlszeile können Folgendes verwenden:

$ nslookup 109.169.64.138

$ nslookup www.capitalone.com

Schritt 3: Was ist als nächstes zu tun?

Jede Finanzwebsite hat normalerweise eine spezielle Seite, um solche E-Mails zu melden. Zu Ihrer Sicherheit ist es besser, sie damit umgehen zu lassen. Außerdem haben sie in gewisser Weise die Pflicht, mit Phishing-E-Mails umzugehen. In den meisten Fällen gibt es eine E-Mail-Adresse, um eine solche Meldung zu machen, und hat normalerweise die Formmissbrauch@firmenname.com.

Schritt 4: Füllen Sie keine Formulare aus

Zu guter Letzt hat mir ein Freund von mir diesen Screenshot geschickt. Sie sollten niemals Formulare ausfüllen, in denen Sie Ihre privaten Daten anfordern. Echte Finanzinstitute senden solche Anfragen nicht. Informieren Sie umgehend die Einrichtung.

www.fbi.gov/scams-safety/e-scams ist ein guter Ort, um sich über die neuesten Betrügereien zu informieren.

Viel Glück und sei vorsichtig!

Schritt 5: Seien Sie einfach ein regelmäßiger Benutzer

Indirekt mit diesem Thema verbunden ist, dass einige E-Mails Malware enthalten können (Software, die absichtlich entweder Ihrem Computer Schaden zufügt oder die Sicherheit beeinträchtigt). In all meinen Jahren, in denen ich als Techniker gearbeitet habe, möchte jeder, egal ob Apple-, Microsoft- oder Linux-Benutzer, als Systemadministrator, Superuser oder Root arbeiten. Hier hat der Benutzer unbegrenzte Macht auf einem System. Der Nachteil besteht darin, dass die Malware, wenn Sie eine E-Mail mit Malware erhalten, die vollständige Kontrolle über Ihren Computer hat, als ob sie an der Tastatur wären. Obwohl es bei einer Hal of "Space Odyssey 2001"-Erfahrung zu einem Power-Trip oder einer Angst kommen kann, ist es nicht in Ihrem besten Interesse, ein normaler Benutzer anstelle eines Superusers zu sein.

Eine Möglichkeit, dies zu umgehen, besteht darin, Benutzerkonten einzurichten, die keine Systemadministratorberechtigungen für den täglichen Gebrauch haben. Wenn Sie in den Admin-Modus wechseln müssen, können Sie spezielle Programme ausführen, um im Super-Benutzermodus nur eine begrenzte Zeit zu haben. Dadurch reduzieren Sie Ihre Gefährdung durch Malware-Probleme. Bei Microsoft hat Windows eine "Ausführen als"-Befehlsstruktur und Linux und Apple haben eine "Sudo"-Befehlsstruktur. Das Kennenlernen dieser Techniken wird Ihnen viel Kummer ersparen.

Zwei weitere Hinweise: Ändern Sie die Passwörter aller Benutzer und deaktivieren Sie alle Gastkonten. Ihre Computersupport-Mitarbeiter können Ihnen bei all dem helfen.

windows.microsoft.com/en-US/windows-vista/What-happened-to-the-Run-as-commandhttps://www.howtogeek.com/howto/windows-vista/enable-run- command-on-windows-vista-start-menu/https://interfacethis.com/2001/run-os-x-apps-as-root/https://www.linuxjournal.com/article/2114

Schritt 6: Betrugsbriefe

Das ist nur ein Betrüger. Hatte so einen schon lange nicht mehr gesehen. Eine E-Mail, die ich erhalten habe. -------------------------------------------------- ----------------------------------------

Im Auftrag der Treuhänder und Testamentsvollstrecker des Nachlasses des verstorbenen Ing. Theo Albrecht. Ich benachrichtige Sie einmal, da mein früherer Brief nicht zugestellt wurde. Hiermit versuche ich Sie erneut über dieselbe E-Mail-Adresse im WILL zu erreichen. Ich möchte Ihnen mitteilen, dass der verstorbene Ing. Theo Albrecht Sie zu einem Nutznießer seines Willens gemacht hat. Er hinterließ Ihnen die Summe von fünf Millionen, einhunderttausend Dollar (USD 5, 100.000,00) im Kodizil und dem letzten Testament seines Willens.

Bitte versuchen Sie, wenn Sie hoffentlich kontaktiert werden, mich so schnell wie möglich zu kontaktieren, damit ich meine Arbeit abschließen kann. Ich hoffe, in kürzester Zeit von Ihnen zu hören.

Hinweis: Es wird empfohlen, mich mit meinen persönlichen Daten zu kontaktieren. E-Mail: xxxxx

Ich erwarte Ihre schnelle Antwort.

Mit freundlichen Grüßen Barrister Thomas Thompson Esq ------------------------------------------ ---------------------------------

Empfohlen:

Creative Tactic3D Rage Wireless Headset reparieren (blaues Blinken, kein Pairing, Batterie ersetzen): 11 Schritte

Reparieren Sie das Creative Tactic3D Rage Wireless Headset (blaues Blinken, kein Pairing, Ersetzen der Batterie): Dieses Handbuch in Bildern ist für Besitzer eines Creative Headsets, bei denen die Kopplung mit dem USB-Sender verloren und die erneute Kopplung nicht funktioniert, da das Headset langsam blau blinkt und reagiert nicht mehr auf die Tasten. In diesem Zustand können Sie nicht

Beginnen Sie mit Light Painting (kein Photoshop): 5 Schritte (mit Bildern)

Beginnend mit Light Painting (kein Photoshop): Ich habe vor kurzem eine neue Kamera gekauft und einige ihrer Funktionen untersucht, als ich im Internet auf Light Painting oder Langzeitbelichtung gestoßen bin. Die meisten von uns werden die Grundform des Lightpaintings mit einem Foto in einer Stadt mit einer Straße gesehen haben

Netflix auf einem Pi2 (obwohl kein Ton): 3 Schritte

Netflix auf einem Pi2 (obwohl kein Ton): Hallo zusammen! Es gibt viele Tutorials online, um Netflix auf dem Raspberry Pi2 zu bekommen. Die meisten von ihnen sind jedoch veraltet und nicht sehr klar. Also, ich bin hier, um Ihnen meine Lieblingsmethode zu zeigen, um Netflix auf dem Himbeer-Pi zu bekommen. Der Pi funktioniert großartig für mos

Kein Makey Makey? Keine Probleme ! So machen Sie Ihren Makey Makey zu Hause: 3 Schritte

Kein Makey Makey? Keine Probleme ! So machen Sie Ihr Makey Makey zu Hause!: Wollten Sie schon immer am Makey Makey-Wettbewerb für Instructables teilnehmen, aber Sie hatten noch nie einen Makey Makey?! JETZT können Sie! Mit der folgenden Anleitung möchte ich Ihnen zeigen, wie Sie mit einigen einfachen Komponenten, die Sie b

Whack-a-Maulwurf! (Kein Code!): 9 Schritte (mit Bildern)

Whack-a-Maulwurf! (Kein Code!): Hallo Welt! Ich bin aus dem Nicht-Posting-Abgrund zurückgekehrt und bin mit einem anderen Instructable wieder dabei! Heute werde ich Ihnen erklären, wie Sie Whack-a-Mole! Sie erhalten 30 Sekunden