Inhaltsverzeichnis:

- Schritt 1: HackerBox 0032: Lieferumfang

- Schritt 2: Locksport

- Schritt 3: Arduino UNO R3

- Schritt 4: Arduino integrierte Entwicklungsumgebung (IDE)

- Schritt 5: Sicherheitsalarmsystem-Technologie

- Schritt 6: NFC- und RFID-Technologie

- Schritt 7: PN532 RFID-Modul

- Schritt 8: Passcode-Tastatur

- Schritt 9: Sirene mit Piezo-Summer

- Schritt 10: Schieberegister RGB-LED

- Schritt 11: Magnetischer Näherungsschalter

- Schritt 12: PIR-Bewegungssensoren

- Schritt 13: Laser Stolperdraht

- Schritt 14: Eine Sicherheitsalarmsystem-Zustandsmaschine

- Schritt 15: Blue Box Phreaking

- Schritt 16: HACK DEN PLANETEN

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 07:20.

- Zuletzt bearbeitet 2025-06-01 06:08.

In diesem Monat erforschen HackerBox-Hacker physische Schlösser und Elemente von Sicherheitsalarmsystemen. Dieses Instructable enthält Informationen für die Arbeit mit HackerBox #0032, die Sie hier abholen können, solange der Vorrat reicht. Wenn Sie jeden Monat eine solche HackerBox direkt in Ihre Mailbox erhalten möchten, abonnieren Sie bitte HackerBoxes.com und schließen Sie sich der Revolution an!

Themen und Lernziele für HackerBox 0032:

- Üben Sie die Werkzeuge und Fähigkeiten des modernen Locksport

- Konfigurieren Sie Arduino UNO und Arduino IDE

- Entdecken Sie die NFC- und RFID-Technologie

- Entwickeln Sie ein Demonstrations-Sicherheitsalarmsystem

- Bewegungssensoren für die Alarmanlage implementieren

- Implementieren Sie Laser-Stolperdrähte für das Alarmsystem

- Näherungsschalter für die Alarmanlage implementieren

- Codieren Sie einen State-Machine-Controller für das Alarmsystem

- Verstehen Sie den Betrieb und die Einschränkungen von Blue Boxes

HackerBoxes ist der monatliche Abo-Box-Service für DIY-Elektronik und Computertechnik. Wir sind Bastler, Macher und Experimentatoren. Wir sind die Träumer der Träume. HACK DEN PLANETEN!

Schritt 1: HackerBox 0032: Lieferumfang

- HackerBoxes #0032 Sammelbare Referenzkarte

- Arduino UNO R3 mit MicroUSB

- Transparentes Übungsschloss

- Lockpick-Set

- PN532 RFID-Modul V3 mit zwei Tags

- HC-SR501 PIR-Bewegungssensormodul

- Zwei Lasermodule

- Fotowiderstands-Lichtsensormodul

- Komponenten des Fotowiderstandssensors

- Magnetischer Näherungskontaktschalter

- Matrix-Tastatur mit 16 Tasten

- Runde 8mm APA106 RGB-LED

- Piezo-Summer

- 9V Batterieclip mit UNO Barrel Connector

- Micro-USB-Kabel

- Dupont Pullover von Frau zu Mann

- WERKZEUG-Aufkleber

- Exklusive INFOSEC Anstecknadel

Einige andere Dinge, die hilfreich sein werden:

- Lötkolben, Lötzinn und grundlegende Lötwerkzeuge

- Computer zum Ausführen von Softwaretools

- Lötfreies Steckbrett und Überbrückungsdrähte (optional)

- Eine 9V-Batterie (optional)

Am wichtigsten sind Abenteuerlust, DIY-Geist und Hacker-Neugier. Hardcore-DIY-Elektronik ist kein triviales Unterfangen, und HackerBoxes werden nicht verwässert. Das Ziel ist Fortschritt, nicht Perfektion. Wenn Sie hartnäckig bleiben und das Abenteuer genießen, können Sie viel Befriedigung daraus ziehen, neue Technologien zu lernen und hoffentlich einige Projekte zum Laufen zu bringen. Wir empfehlen, jeden Schritt langsam zu machen, die Details zu beachten und keine Angst davor zu haben, um Hilfe zu bitten.

In den HackerBoxes FAQ finden Sie eine Fülle von Informationen für aktuelle und zukünftige Mitglieder.

Schritt 2: Locksport

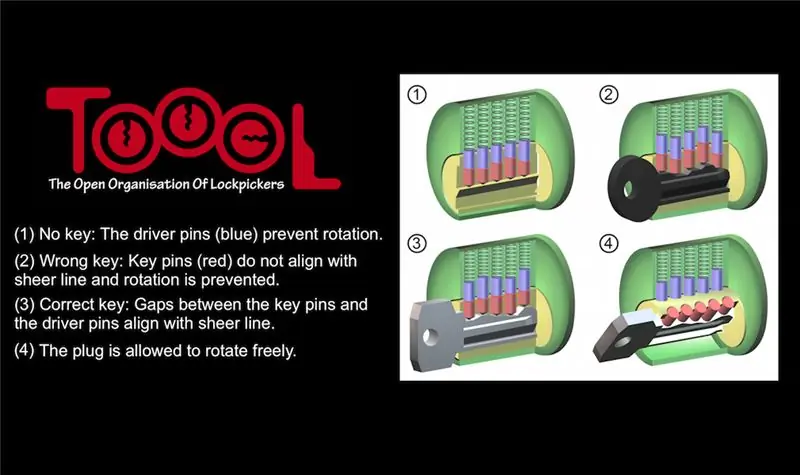

Locksport ist der Sport oder die Erholung des Besiegens von Schlössern. Enthusiasten erlernen eine Vielzahl von Fähigkeiten, darunter das Knüpfen von Schlössern, das Anstoßen von Schlössern und andere Techniken, die traditionell von Schlossern und anderen Sicherheitsexperten verwendet werden. Locksport-Enthusiasten genießen die Herausforderung und Aufregung beim Lernen, alle Formen von Schlössern zu überwinden, und treffen sich oft in Sportgruppen, um Wissen auszutauschen, Ideen auszutauschen und an einer Vielzahl von Freizeitaktivitäten und Wettbewerben teilzunehmen. Für eine gute Einführung empfehlen wir den MIT Guide to Lock Picking.

TOOOL (The Open Organization Of Lockpickers) ist eine Organisation von Einzelpersonen, die sich dem Hobby von Locksport widmen und ihre Mitglieder und die Öffentlichkeit über die Sicherheit (oder deren Fehlen) durch gängige Schlösser aufklären. "Die Mission von TOOOL ist es, das allgemeine Wissen über Schlösser und Schlösser zu knacken. Durch die Untersuchung von Schlössern, Tresoren und anderer Hardware und durch die öffentliche Diskussion unserer Ergebnisse hoffen wir, das Geheimnis zu lösen, mit dem so viele dieser Produkte durchdrungen sind."

Ein Blick in den Kalender auf der TOOOL-Site zeigt, dass Sie diesen Sommer sowohl auf der HOPE in New York als auch auf der DEF CON in Las Vegas Leute von TOOOL treffen können. Versuchen Sie, auf Ihren Reisen, wo immer Sie können, TOOL zu finden, zeigen Sie ihnen etwas Liebe und sammeln Sie nützliches Locksport-Wissen und Ermutigung.

Tauche tiefer ein, dieses Video hat einige gute Hinweise. Suchen Sie auf jeden Fall nach dem im Video empfohlenen PDF "Lockpicking Detail Overkill".

ETHISCHE ÜBERLEGUNGEN: Lesen Sie den strengen Ethikkodex von TOOOL sorgfältig durch und lassen Sie sich ernsthaft von ihm inspirieren, der in den folgenden drei Regeln zusammengefasst ist:

- Niemals knacken oder manipulieren mit dem Ziel, ein Schloss zu öffnen, das Ihnen nicht gehört, es sei denn, der rechtmäßige Eigentümer des Schlosses hat Ihnen ausdrücklich die Erlaubnis dazu erteilt.

- Geben Sie niemals Wissen oder Werkzeuge des Schlossknackens an Personen weiter, von denen Sie wissen oder von denen der Verdacht besteht, dass sie versuchen würden, diese Fähigkeiten oder Ausrüstung auf kriminelle Weise einzusetzen.

- Beachten Sie die einschlägigen Gesetze in Bezug auf Dietriche und zugehörige Ausrüstung in allen Ländern, Bundesstaaten oder Gemeinden, in denen Sie Hobby-Schlossknacker oder Freizeit-Schlosssport betreiben möchten.

Schritt 3: Arduino UNO R3

Dieser Arduino UNO R3 wurde mit Blick auf die Benutzerfreundlichkeit entwickelt. Der MicroUSB-Schnittstellenanschluss ist mit den gleichen MicroUSB-Kabeln kompatibel, die bei vielen Mobiltelefonen und Tablets verwendet werden.

Spezifikation:

- Mikrocontroller: ATmega328P (Datenblatt)

- Serielle USB-Brücke: CH340G (Datenblatt)

- Betriebsspannung: 5V

- Eingangsspannung (empfohlen): 7-12V

- Eingangsspannung (Grenzwerte): 6-20V

- Digitale I/O-Pins: 14 (davon 6 PWM-Ausgang)

- Analogeingangspins: 6

- Gleichstrom pro I/O-Pin: 40 mA

- Gleichstrom für 3.3V Pin: 50 mA

- Flash-Speicher: 32 KB, davon 0,5 KB vom Bootloader verwendet

- SRAM: 2 KB

- EEPROM: 1 KB

- Taktfrequenz: 16 MHz

Arduino UNO-Boards verfügen über einen integrierten USB/Seriell-Bridge-Chip. Bei dieser speziellen Variante ist der Brückenchip der CH340G. Beachten Sie, dass es verschiedene andere Arten von USB / seriellen Brückenchips gibt, die auf den verschiedenen Arten von Arduino-Boards verwendet werden. Diese Chips ermöglichen es dem USB-Port des Computers, mit der seriellen Schnittstelle auf dem Prozessorchip des Arduino zu kommunizieren.

Das Betriebssystem eines Computers erfordert einen Gerätetreiber, um mit dem USB/Seriell-Chip zu kommunizieren. Der Treiber ermöglicht es der IDE, mit dem Arduino-Board zu kommunizieren. Der benötigte spezifische Gerätetreiber hängt sowohl von der Betriebssystemversion als auch vom Typ des USB/Seriell-Chips ab. Für die CH340 USB/Seriell-Chips stehen Treiber für viele Betriebssysteme (UNIX, Mac OS X oder Windows) zur Verfügung. Der Hersteller des CH340 liefert diese Treiber hier.

Wenn Sie das Arduino UNO zum ersten Mal an einen USB-Anschluss Ihres Computers anschließen, leuchtet eine rote Betriebsanzeige (LED) auf. Fast unmittelbar danach beginnt eine rote Benutzer-LED schnell zu blinken. Dies geschieht, weil der Prozessor mit dem BLINK-Programm vorgeladen ist, das jetzt auf dem Board läuft.

Schritt 4: Arduino integrierte Entwicklungsumgebung (IDE)

Wenn Sie die Arduino IDE noch nicht installiert haben, können Sie sie von Arduino.cc herunterladen

Wenn Sie zusätzliche einführende Informationen zum Arbeiten im Arduino-Ökosystem wünschen, empfehlen wir Ihnen, die Anleitung zum HackerBoxes Starter Workshop zu lesen.

Stecken Sie die UNO in das MicroUSB-Kabel, stecken Sie das andere Ende des Kabels in einen USB-Anschluss des Computers und starten Sie die Arduino IDE-Software. Wählen Sie im IDE-Menü unter Tools>Board "Arduino UNO" aus. Wählen Sie auch den entsprechenden USB-Port in der IDE unter tools>port (wahrscheinlich ein Name mit "wchusb" darin).

Laden Sie zum Schluss einen Beispielcode hoch:

Datei->Beispiele->Grundlagen->Blinken

Dies ist tatsächlich der Code, der auf der UNO vorgeladen wurde und jetzt ausgeführt werden sollte, um die rote Benutzer-LED schnell zu blinken. Der BLINK-Code in der IDE blinkt die LED jedoch etwas langsamer, sodass Sie nach dem Laden auf die Platine feststellen werden, dass sich das Blinken der LED von schnell zu langsam geändert hat. Laden Sie den BLINK-Code in die UNO, indem Sie auf die Schaltfläche UPLOAD (das Pfeilsymbol) direkt über Ihrem geänderten Code klicken. Beobachten Sie unten den Code für die Statusinfo: "Kompilieren" und dann "Hochladen". Schließlich sollte die IDE "Uploading Complete" anzeigen und Ihre LED sollte langsamer blinken.

Sobald Sie den ursprünglichen BLINK-Code herunterladen und die Änderung der LED-Geschwindigkeit überprüfen können. Schauen Sie sich den Code genau an. Sie können sehen, dass das Programm die LED einschaltet, 1000 Millisekunden (eine Sekunde) wartet, die LED ausschaltet, eine weitere Sekunde wartet und dann alles wieder tut - für immer.

Ändern Sie den Code, indem Sie beide "delay(1000)"-Anweisungen in "delay(100)" ändern. Diese Änderung führt dazu, dass die LED zehnmal schneller blinkt, oder? Laden Sie den geänderten Code in die UNO und Ihre LED sollte schneller blinken.

Wenn ja, herzlichen Glückwunsch! Sie haben gerade Ihren ersten eingebetteten Code gehackt.

Wenn Ihre Fast-Blink-Version geladen ist und ausgeführt wird, können Sie den Code erneut ändern, damit die LED zweimal schnell blinkt, und dann einige Sekunden warten, bevor Sie den Vorgang wiederholen. Versuche es! Wie wäre es mit anderen Mustern? Sobald es Ihnen gelungen ist, ein gewünschtes Ergebnis zu visualisieren, zu codieren und zu beobachten, dass es wie geplant funktioniert, haben Sie einen enormen Schritt in Richtung eines kompetenten Hardware-Hackers getan.

Schritt 5: Sicherheitsalarmsystem-Technologie

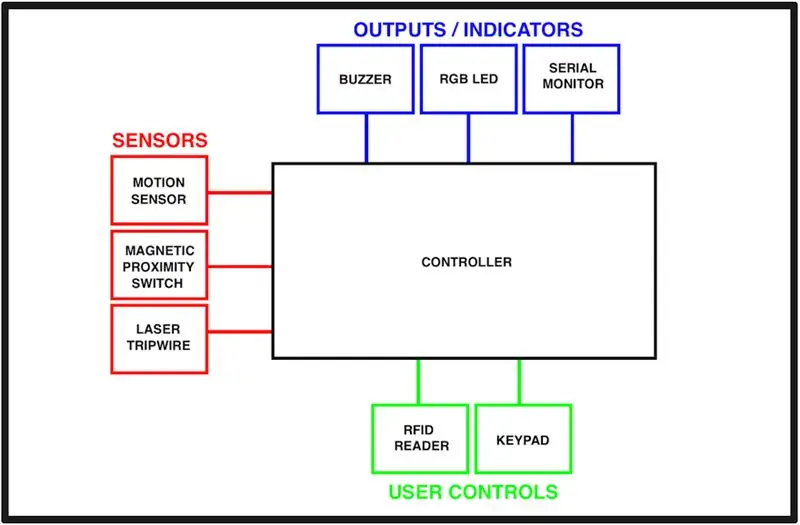

Der Arduino UNO kann als Controller zur experimentellen Demonstration eines Sicherheitsalarmsystems verwendet werden.

Sensoren (z. B. Bewegungssensoren, magnetische Türschalter oder Laser-Stolperdrähte) können verwendet werden, um das Sicherheitsalarmsystem auszulösen.

Benutzereingaben wie Tastaturen oder RFID-Karten können eine Benutzersteuerung für das Sicherheitsalarmsystem bereitstellen.

Anzeigen (wie Summer, LEDs und serielle Monitore) können Benutzern vom Sicherheitsalarmsystem Ausgabe und Status bereitstellen.

Schritt 6: NFC- und RFID-Technologie

RFID (Radio-Frequency IDentification) ist ein Verfahren, mit dem Gegenstände mittels Funkwellen identifiziert werden können. NFC (Near Field Communication) ist eine spezialisierte Untergruppe innerhalb der Familie der RFID-Technologie. Insbesondere ist NFC ein Zweig von HF (Hochfrequenz) RFID, und beide arbeiten mit der Frequenz 13,56 MHz. NFC ist als sichere Form des Datenaustauschs konzipiert, und ein NFC-Gerät kann sowohl ein NFC-Lesegerät als auch ein NFC-Tag sein. Diese einzigartige Funktion ermöglicht es NFC-Geräten, Peer-to-Peer zu kommunizieren.

Ein RFID-System umfasst mindestens einen Tag, ein Lesegerät und eine Antenne. Das Lesegerät sendet über die Antenne ein Abfragesignal an den Tag, und der Tag antwortet mit seinen einzigartigen Informationen. RFID-Tags sind entweder aktiv oder passiv.

Aktive RFID-Tags enthalten eine eigene Stromquelle, die ihnen die Möglichkeit gibt, mit einer Lesereichweite von bis zu 100 Metern zu senden. Ihre große Lesereichweite macht aktive RFID-Tags ideal für viele Branchen, in denen die Standortbestimmung von Vermögenswerten und andere Verbesserungen in der Logistik wichtig sind.

Passive RFID-Tags haben keine eigene Stromquelle. Stattdessen werden sie durch die elektromagnetische Energie versorgt, die vom RFID-Lesegerät übertragen wird. Da die Funkwellen stark genug sein müssen, um die Tags mit Strom zu versorgen, haben passive RFID-Tags eine Lesereichweite von nahem Kontakt und bis zu 25 Metern.

Passive RFID-Tags gibt es in allen Formen und Größen. Sie arbeiten hauptsächlich in drei Frequenzbereichen:

- Niederfrequenz (LF) 125 -134 kHz

- Hochfrequenz (HF) 13,56 MHz

- Ultrahochfrequenz (UHF) 856 MHz bis 960 MHz

Nahfeldkommunikationsgeräte arbeiten mit der gleichen Frequenz (13,56 MHz) wie HF-RFID-Lesegeräte und -Tags. Als eine Version von HF-RFID haben Nahfeldkommunikationsgeräte die Kurzstreckenbeschränkungen seiner Funkfrequenz ausgenutzt. Da NFC-Geräte in unmittelbarer Nähe zueinander sein müssen, in der Regel nicht mehr als einige Zentimeter, ist es zu einer beliebten Wahl für die sichere Kommunikation zwischen Verbrauchergeräten wie Smartphones geworden.

Die Peer-to-Peer-Kommunikation ist eine Funktion, die NFC von typischen RFID-Geräten unterscheidet. Ein NFC-Gerät kann sowohl als Lesegerät als auch als Tag fungieren. Diese einzigartige Fähigkeit hat NFC zu einer beliebten Wahl für kontaktloses Bezahlen gemacht, ein wichtiger Faktor bei der Entscheidung einflussreicher Akteure in der Mobilfunkbranche, NFC in neuere Smartphones zu integrieren. Außerdem geben NFC-Smartphones Informationen von einem Smartphone zum anderen weiter, indem die beiden Geräte zusammen angetippt werden, was das Teilen von Daten wie Kontaktinformationen oder Fotos zu einer einfachen Aufgabe macht.

Wenn Sie ein Smartphone haben, kann es wahrscheinlich NFC-Chips lesen und schreiben. Es gibt viele coole Apps, darunter einige, mit denen Sie NFC-Chips verwenden können, um andere Apps zu starten, Kalenderereignisse auszulösen, Alarme einzustellen und verschiedene Informationen zu speichern. Hier ist eine Tabelle, welche Art von NFC-Tags mit welchen Mobilgeräten kompatibel sind.

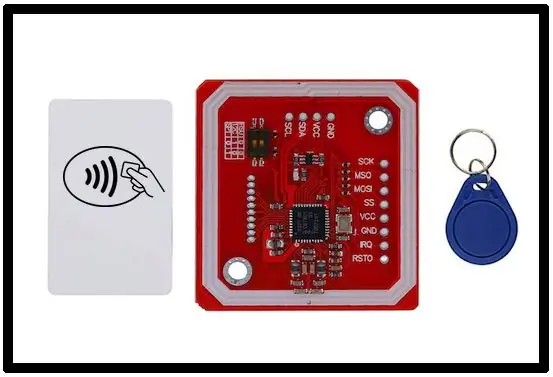

Was die mitgelieferten NFC-Tag-Typen betrifft, so enthalten sowohl die weiße Karte als auch der blaue Schlüsselanhänger Mifare S50-Chips (Datenblatt).

Schritt 7: PN532 RFID-Modul

Dieses NFC-RFID-Modul basiert auf dem funktionsreichen NXP PN532 (Datenblatt). Das Modul bricht fast alle IO-Pins des NXP PN532-Chips aus. Das Moduldesign bietet ein ausführliches Handbuch.

Um das Modul zu verwenden, werden wir den vierpoligen Header einlöten.

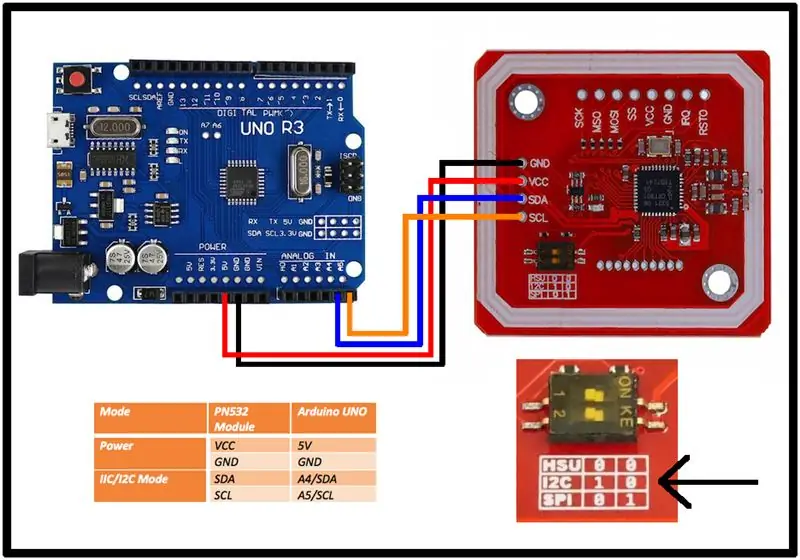

Der DIP-Schalter ist mit Kaptonband bedeckt, das abgezogen werden sollte. Dann können die Schalter wie gezeigt auf den I2C-Modus eingestellt werden.

Vier Drähte werden verwendet, um den Header mit den Pins des Arduino UNO zu verbinden.

Für das PN532-Modul müssen zwei Bibliotheken in der Arduino-IDE installiert werden.

Installieren Sie die NDEF-Bibliothek für Arduino

Installieren Sie die PN532-Bibliothek für Arduino

Sobald die fünf Ordner in den Bibliotheken-Ordner erweitert wurden, schließen Sie die Arduino-IDE und starten Sie sie neu, um die Bibliotheken zu "installieren".

Laden Sie dieses Stück Arduino-Code hoch:

Dateien->Beispiele->NDEF->ReadTag

Stellen Sie den Serial Monitor auf 9600 Baud ein und laden Sie die Skizze hoch.

Durch das Scannen der beiden RFID-Token (der weißen Karte und des blauen Schlüsselanhängers) werden Scandaten wie folgt an den seriellen Monitor ausgegeben:

Nicht formatiertNFC-Tag - Mifare Classic UID AA AA AA AA

Die UID (Unique Identifier) kann als Zugangskontrollmechanismus verwendet werden, der diese spezielle Karte für den Zugang benötigt - beispielsweise um eine Tür zu entriegeln, ein Tor zu öffnen oder ein Alarmsystem zu deaktivieren.

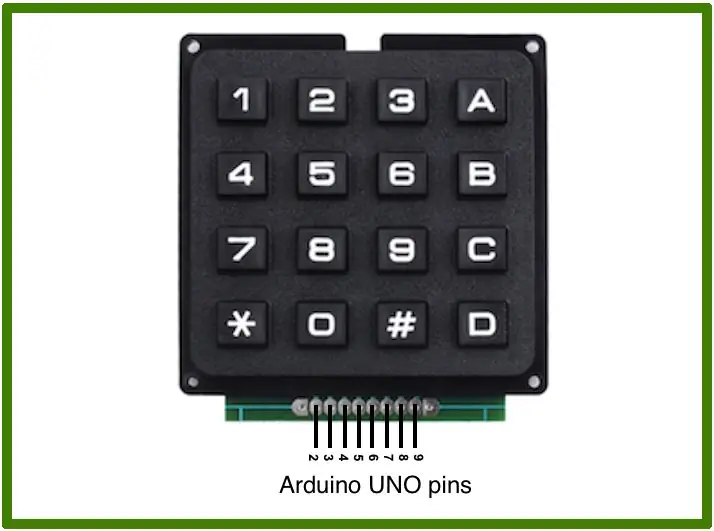

Schritt 8: Passcode-Tastatur

Eine Tastatur kann verwendet werden, um einen Zugangscode einzugeben, um beispielsweise eine Tür zu entriegeln, ein Tor zu öffnen oder ein Alarmsystem zu deaktivieren.

Nachdem Sie die Tastatur wie gezeigt mit dem Arduino verbunden haben, laden Sie die Tastaturbibliothek von dieser Seite herunter.

Laden Sie die Skizze hoch:

Datei->Beispiele->Tastatur->HelloKeypad

Und dann ändern Sie diese Codezeilen:

konstantes Byte ROWS = 4; konstantes Byte COLS = 4; Zeichentasten[ROWS][COLS] = {{'1', '2', '3', 'A'}, {'4', '5', '6', 'B'}, {'7', '8', '9', 'C'}, {'*', '0', '#', 'D'}};byte rowPins[ROWS] = {6, 7, 8, 9};byte colPins[COLS] = {2, 3, 4, 5};

Verwenden Sie den seriellen Monitor, um zu beobachten, welche Tasten der Tastatur gedrückt werden.

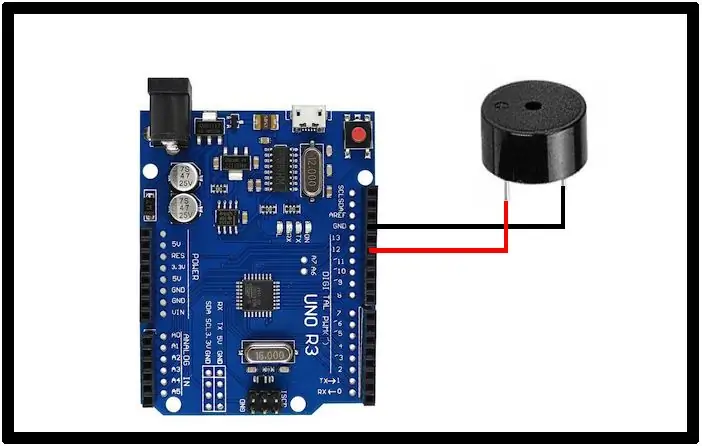

Schritt 9: Sirene mit Piezo-Summer

Welche Alarmanlage braucht keine Alarmsirene?

Verdrahten Sie den Piezo-Summer wie abgebildet. Beachten Sie die „+“-Anzeige am Summer.

Probieren Sie den angehängten Code in der Datei siren.ino aus

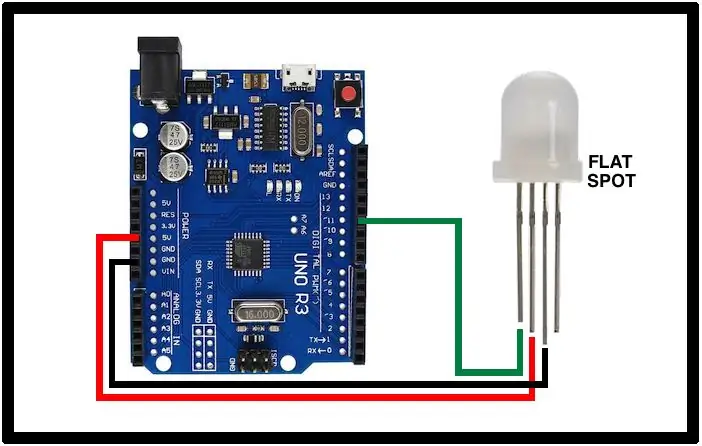

Schritt 10: Schieberegister RGB-LED

Der APA106 (Datenblatt) besteht aus drei LEDs (rot, grün und blau), die zusammen mit einem Schieberegistertreiber verpackt sind, um einen einzelnen Pin-Dateneingang zu unterstützen. Der ungenutzte Pin ist ein Datenausgang, der es ermöglichen würde, die APA106-Einheiten miteinander zu verketten, wenn wir mehr als eine verwenden.

Das Timing des APA106 ähnelt dem des WS2812 oder der Geräteklasse, die allgemein als NeoPixel bezeichnet wird. Zur Steuerung des APA106 verwenden wir die FastLED Library.

Probieren Sie die beigefügte Skizze onepixel.ino aus, die FastLED verwendet, um die Farben auf einem APA106 zu durchlaufen, der an Pin 11 des Arduino UNO angeschlossen ist.

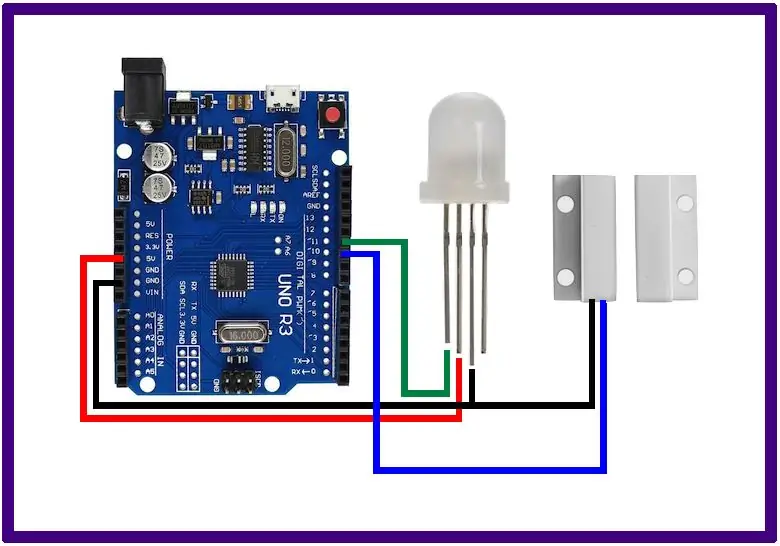

Schritt 11: Magnetischer Näherungsschalter

Ein magnetischer Näherungsschalter (oder Kontaktschalter) wird häufig in Alarmanlagen verwendet, um den geöffneten oder geschlossenen Zustand von Fenstern oder Türen zu erkennen. Ein Magnet auf der einen Seite schließt (oder öffnet) einen Schalter auf der anderen Seite, wenn sie in der Nähe sind. Die Schaltung und der Code hier zeigen, wie einfach diese "Prox-Schalter" verwendet werden können.

Beachten Sie, dass der mitgelieferte Prox-Schalter "N. C." oder Normalerweise geschlossen. Dies bedeutet, dass der Schalter geschlossen (oder leitend) ist, wenn sich der Magnet nicht in der Nähe des Schalters befindet. Wenn sich der Magnet in der Nähe des Schalters befindet, öffnet er sich oder hört auf zu leiten.

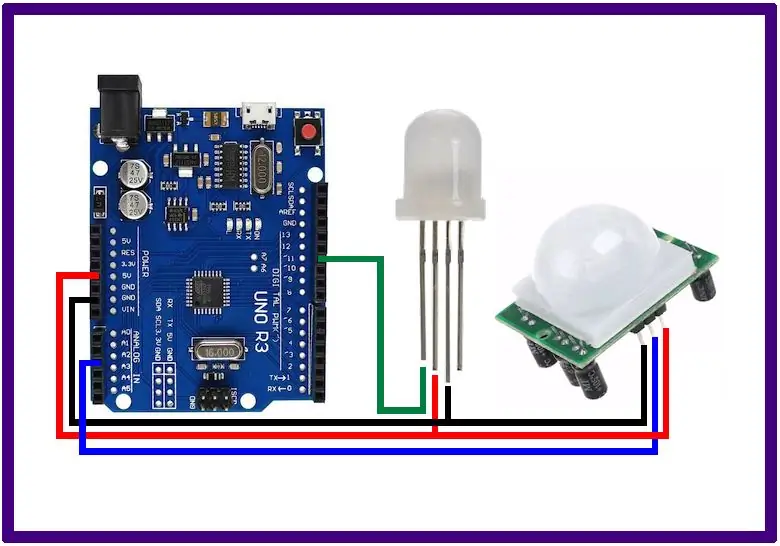

Schritt 12: PIR-Bewegungssensoren

Der HC-SR501 (Tutorial) ist ein Bewegungsmelder basierend auf einem Passiv-Infrarot-Sensor (PIR). PIR-Sensoren messen Infrarotstrahlung (IR) von Objekten in ihrem Sichtfeld. Alle Objekte (bei normalen Temperaturen) geben Wärmeenergie in Form von Strahlung ab. Diese Strahlung ist für das menschliche Auge nicht sichtbar, da sie meist im Infrarotbereich liegt. Es kann jedoch von elektronischen Geräten wie PIR-Sensoren erkannt werden.

Verdrahten Sie die Komponenten wie gezeigt und laden Sie den Beispielcode, um Ihre Augen an einer einfachen Demonstration von bewegungsaktivierten LED-Beleuchtungen zu erfreuen. Die aktivierende Bewegung bewirkt, dass der Beispielcode die Farbe der RGB-LED umschaltet.

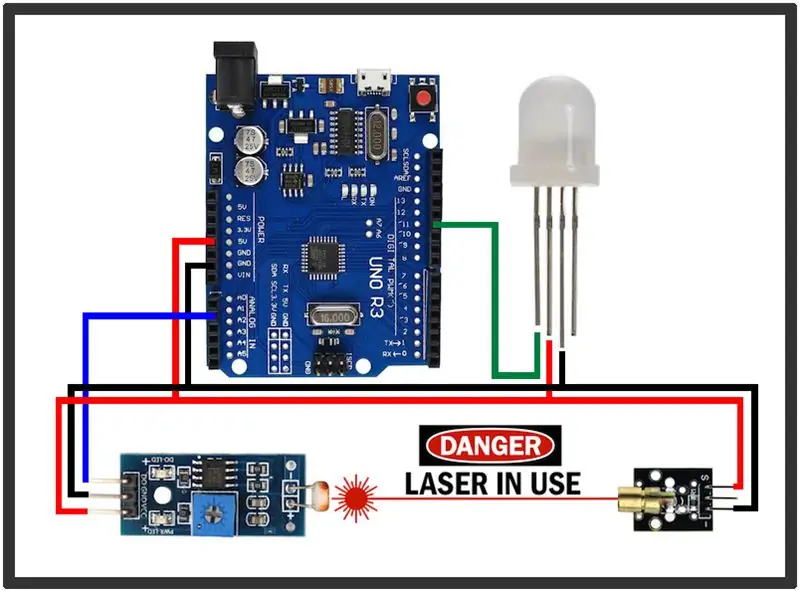

Schritt 13: Laser Stolperdraht

Ein Laser in Kombination mit einem Lichtsensormodul macht einen schönen Laser-Stolperdraht, um Eindringlinge zu erkennen.

Das Lichtsensormodul umfasst ein Potentiometer zum Einstellen einer Auslöseschwelle und einen Komparator zum Auslösen eines digitalen Signals beim Überschreiten der Schwelle. Das Ergebnis ist eine robuste, schlüsselfertige Lösung.

Alternativ können Sie versuchen, Ihren eigenen Laserdetektor zu rollen, indem Sie einen blanken LDR und einen 10K-Widerstand als Spannungsteiler anordnen, der einen analogen (nicht digitalen) Eingang speist. In diesem Fall erfolgt die Schwellenwertbildung innerhalb des Controllers. Sehen Sie sich dieses Beispiel an.

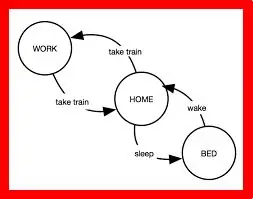

Schritt 14: Eine Sicherheitsalarmsystem-Zustandsmaschine

Die demonstrierten Elemente können zu einem einfachen, experimentellen Alarmsystem kombiniert werden. Ein solches Beispiel implementiert eine einfache Zustandsmaschine mit vier Zuständen:

ZUSTAND1 - BEWAFFNET

- LED auf GELB leuchten

- Sensoren lesen

- Sensoren ausgelöst -> STATE2

- Korrekter Tastaturcode eingegeben -> STATE3

- Richtiges RFID-Lesen -> STATE3

ZUSTAND2 - ALARM

- LED auf ROT leuchten

- Sirene auf Summer tönen

- Exit-Taste "D" gedrückt -> STATE3

ZUSTAND 3 - UNSCHARF

- LED auf GRÜN leuchten

- Sirene auf Summer ausschalten

- Arm-Taste "A" gedrückt -> STATE1

- NewRFID-Taste "B" gedrückt -> STATE4

STATE4 - NEURFID

- LED auf BLAU leuchten

- Karte gescannt (ADD IT) -> STATE3

- Exit-Taste "D" -> STATE3

Schritt 15: Blue Box Phreaking

Die Blue Box war ein elektronisches Telefon-Hacking-Gerät (Phreaking), das die Töne repliziert, die zum Umschalten von Ferngesprächen verwendet wurden. Sie ermöglichten es, Ihre eigenen Anrufe zu leiten und die normale Telefonvermittlung und Abrechnung zu umgehen. Blue Boxes funktionieren in den meisten Ländern nicht mehr, aber mit einem Arduino UNO, einer Tastatur, einem Summer und einer RGB-LED können Sie eine coole Blue Box Replica bauen. Schauen Sie sich auch dieses ähnliche Projekt an.

Es gibt eine sehr interessante historische Verbindung zwischen Blue Boxes und Apple Computer.

Project MF hat einige coole Informationen über eine lebendige, atmende Simulation der analogen SF/MF-Telefonsignalisierung, wie sie im Telefonnetz der 1950er bis 1980er Jahre verwendet wurde. Es ermöglicht Ihnen "Blue Box"-Telefonate wie mit den Telefonphreaks von gestern.

Schritt 16: HACK DEN PLANETEN

Wenn Sie dieses Instrucable genossen haben und möchten, dass jeden Monat eine Kühlbox mit hackbaren Elektronik- und Computertechnologieprojekten auf Ihre Mailbox kommt, schließen Sie sich bitte der Revolution an, indem Sie zu HackerBoxes.com surfen und die monatliche Überraschungsbox abonnieren.

Melde dich und teile deinen Erfolg in den Kommentaren unten oder auf der HackerBoxes Facebook-Seite. Lassen Sie es uns auf jeden Fall wissen, wenn Sie Fragen haben oder Hilfe bei irgendetwas benötigen. Vielen Dank, dass Sie Teil von HackerBoxes sind!

Empfohlen:

HackerBox 0024: Visionsquest: 11 Schritte

HackerBox 0024: Vision Quest: Vision Quest - Diesen Monat experimentieren HackerBox-Hacker mit Computer Vision und Servo Motion Tracking. Dieses Instructable enthält Informationen für die Arbeit mit HackerBox # 0024, die Sie hier abholen können, während