Inhaltsverzeichnis:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 07:18.

- Zuletzt bearbeitet 2025-01-23 12:52.

Dieses Instructable zeigt eine Methode der automatischen drahtlosen Anonymität mit zwei Sicherheitsanwendungen.

Schritt 1: Herunterladen der Anwendungen

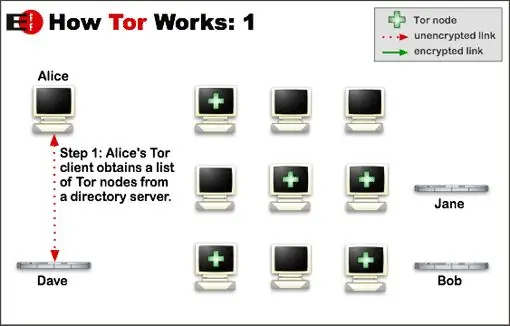

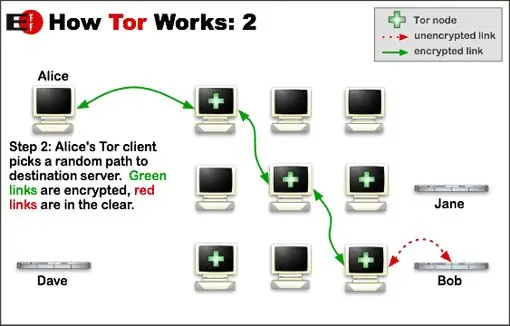

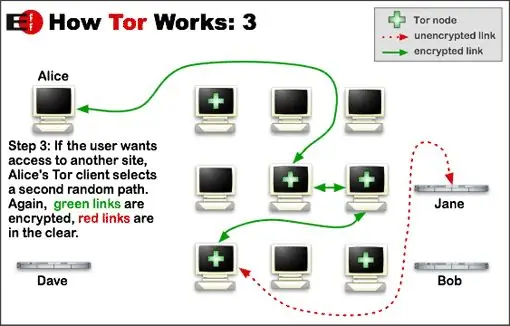

Bildquelle: https://commons.wikimedia.org/wiki/File:Tor-onion-network.png, mit Genehmigung verwendet (https://privacycanada.net/).

Die beiden Anwendungen, die wir verwenden werden, heißen MadMACs und TOR.

Wenn ein Computer eine Verbindung zu einem drahtlosen Netzwerk herstellt, erhält er normalerweise eine IP über einen DHCP-Server, was im Grunde nur eine Methode zur Bereitstellung dynamischer IPs ist, damit sich nicht jeder hinsetzen und herausfinden muss, welche IP alle anderen verwenden und dann manuell einstellen eine auf ihrer eigenen Maschine. Wenn eine Anfrage an einen DHCP-Server gestellt wird, werden zwei Informationen aufgezeichnet, Ihre MAC-Adresse und Ihr Hostname. Was MadMACs tut, ist, beides automatisch für Sie zu randomisieren, jedes Mal, wenn Sie booten oder jedes Mal, wenn Sie die Software manuell dazu auffordern.

Sobald Ihr Computer mit dem Netzwerk verbunden ist, ob zufällig oder nicht, ist der größte Teil des Datenverkehrs, der Ihren PC verlässt, im Klaren. Jeder Netzwerkadministrator oder *nix-Benutzer mit kostenloser Software kann also alles belauschen, was Sie tun. TOR löst dieses Problem durch eine Reihe von Anwendungen, die Ihren Verbindungspunkt anonymisieren und Ihren gesamten Datenverkehr verschlüsseln. Mit beiden installierten Softwareteilen haben Sie also Ihre Identität vor dem Netzwerk verborgen und Ihren gesamten Datenverkehr für andere im Netzwerk unlesbar gemacht haben sich entschieden, eine Verbindung herzustellen. (Entschuldigung, nicht wie Madmacs funktioniert, aber dann ist es ziemlich selbsterklärend)

Schritt 2: Installation und Konfiguration von MadMACS

Für den normalen Benutzer ist die Installation von MadMACS ziemlich einfach. Klicken Sie einfach auf OK oder JA für alle Optionen und stellen Sie sicher, dass Sie Ihre WLAN-Karte für die Randomisierung auswählen. Im Setup-Fenster 5 des MadMACs-Programms haben Sie die Möglichkeit, ein Präfix für die zufällige MAC-Adresse einzugeben. Dies identifiziert nur die Marke des MAC für den DHCP-Server, Sie finden hier eine Datenbank mit Präfixen. Fortgeschrittene, paranoide Benutzer: Für superparanoide Benutzer, die zu Recht vorkompiliertem Code von praktisch unbekannten Herausgebern nicht vertrauen, wird die Quelle mit dem kompilierten Programm bereitgestellt. Ich habe eine Anleitung dazu erstellt. Der Compiler ist hier von AUTOIT erhältlich. Sie wollen Version 3.

Schritt 3: Tor. installieren

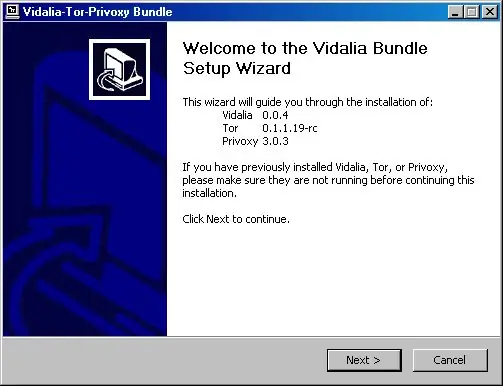

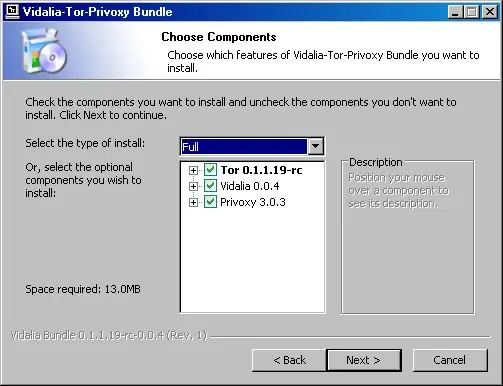

Die Installation von TOR ist so einfach wie die Installation jedes anderen Programms. Klicken Sie also einfach weiter auf Weiter, bis es vollständig installiert ist.

Der schwierige Teil besteht darin, Ihre Programme so zu konfigurieren, dass sie es verwenden. Hier sind ein paar Screenshots des Tor-Installationsprogramms. Machen Sie sich keine Sorgen, wenn Ihre Versionsnummern unterschiedlich sind, und lassen Sie alle Optionen aktiviert.

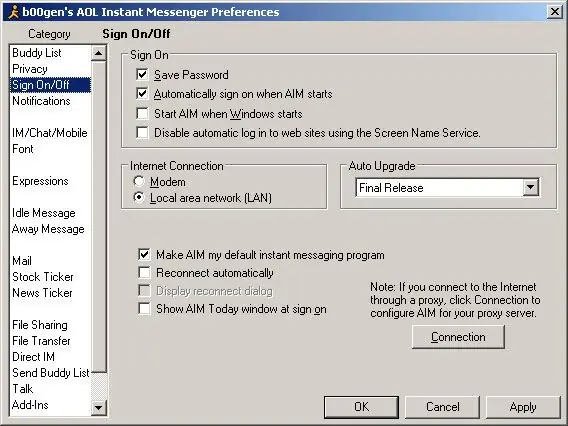

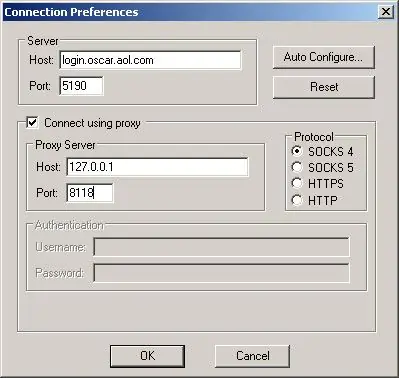

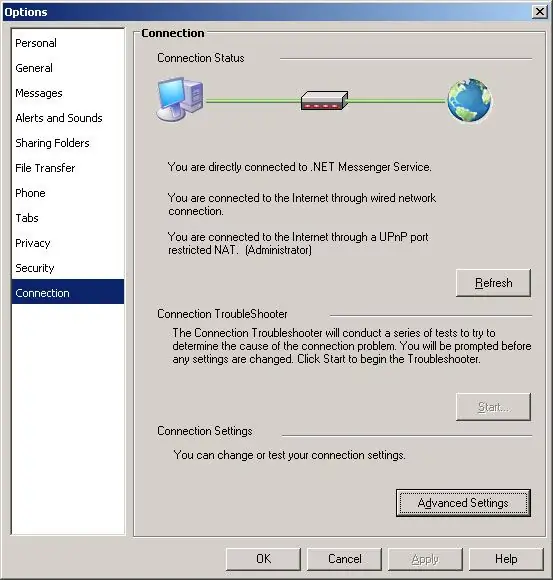

Schritt 4: Konfigurieren Ihrer Programme für die Verwendung von TOR

TOR ist ein Anonymisierungsprogramm, das über einen Proxy verbunden ist, der in der Suite enthalten ist. Wenn Sie Firefox verwenden, ist es unglaublich einfach, mit TOR zu beginnen. Sie müssen nur zur Tor-Button-Add-On-Seite gehen und es installieren. Wenn Sie dann anonym (und sicher) surfen müssen, klicken Sie einfach auf die Schaltfläche tor und schon sind Sie fertig. Bei Ihren anderen Programmen müssen Sie nachsehen, wie das Programm mit Proxys kommuniziert, und die Informationen manuell eingeben. Da es eine so große Vielfalt an Programmen gibt, die die Leute verwenden, werde ich hier keine auflisten, aber Details werde ich auf Anfrage zur Verfügung stellen. Hinterlassen Sie einfach einen Kommentar mit dem Programmnamen und ich antworte mit einer kurzen Anleitung zwei Bilder mit Kommentaren. Die ersten beiden sind Aim, die zweiten beiden sind MSN, die dritten beiden sind Pidgin, der Nachfolger von gaim.

Schritt 5: Stellen Sie sicher, dass alles funktioniert

Mein grundlegender Selbsttest besteht darin, Firefox auf Whatismyip zu verweisen und sicherzustellen, dass es sich nicht um meine Heim-IP handelt. Um es im Feld zu testen, schalten Sie die Tor-Taste um, während Sie die Aktualisierungstaste drücken. Wenn die Tor-Taste eingeschaltet ist, sollte sie eine andere IP haben als wenn sie ausgeschaltet ist. Wenn alles funktioniert, wird Ihr Laptop jetzt mit einem zufälligen MAC und Hostnamen booten, und TOR wird gestartet und ermöglicht Ihnen, Ihren gesamten Datenverkehr zu verschlüsseln. Es wurde aufgekauft, dass TOR-Ausgangsknoten Ihren Datenverkehr immer noch belauschen können. Für sicheres Surfen im Internet über einen Exit-Knoten können Sie Sites wie https://www.conceal.ws/ verwenden, die den Datenverkehr während Ihrer gesamten Sitzung verschlüsseln. Weitere Sites wie diese wären dankbar. Bei Problemen können Sie gerne einen Kommentar abgeben. Das wars für den Moment, bleiben Sie anonym.

Empfohlen:

So fügen Sie jedem Projekt eine WLAN-Steuerung hinzu -- ESP32-Anfängerleitfaden: 5 Schritte

So fügen Sie jedem Projekt eine WLAN-Steuerung hinzu || ESP32-Anfängerhandbuch: In diesem Projekt zeige ich Ihnen, wie einfach / schwierig es ist, einen ESP32 mit der Arduino IDE zu verwenden, um jedem Elektronikprojekt eine WiFi-Steuerung hinzuzufügen. Unterwegs zeige ich Ihnen, wie Sie mit dem ESP32 einen einfachen WLAN-Server erstellen und wie Sie

DIY Multi-Room-WLAN + Bluetooth-Audiosystem - Hi-Fi: 7 Schritte

DIY Multi-Room-WLAN + Bluetooth-Audiosystem | Hi-Fi: Ich liebe Musik und ich weiß, dass du das auch tust. Aus diesem Grund bringe ich dir dieses Tutorial, das dich dazu führt, dein eigenes Wi-Fi + Bluetooth Hi-Fi-Audiosystem zu erstellen, damit du in der Lage bist, Genießen Sie Ihre Musik von Ihrem Telefon, PC, Tablet, persönlichen Assistenten

So ändern Sie Ihren WLAN-Namen und Ihr Passwort – wikiHow

So ändern Sie Ihren WLAN-Namen und Ihr Passwort: Viele Leute dachten nicht, wie einfach Sie Ihre WLAN-Informationen wie Benutzername und Passwort ändern können. Es ist nur ein wenig Zeit, es zu tun, Sie können auch Spaß und einzigartig aus Ihrem WiFi machen. Obwohl die Netzwerkunternehmen, die sie haben, ein wenig di

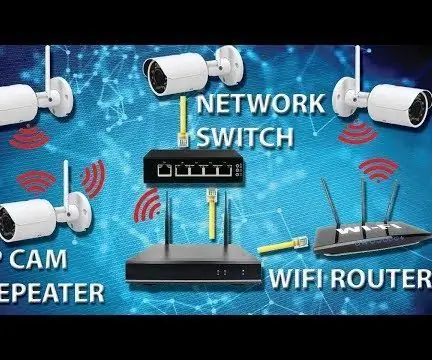

So verlängern Sie das NVR-Signal (IP-Cam-Repeater, Netzwerk-Switch und WLAN-Router/Repeater): 5 Schritte

So verlängern Sie das NVR-Signal (IP-Cam-Repeater, Netzwerk-Switch und WLAN-Router / -Repeater): In dieser Anleitung zeigen wir Ihnen, wie Sie Ihr NVR-Signal mit 1 verlängern können. Die eingebaute Repeater-Funktion in der IP-Kamera oder2. Ein Netzwerk-Switch, oder3. Ein WLAN-Router

Wie man ein automatisches Licht macht – wikiHow

Wie man ein automatisches Licht macht: Dies ist eine einfache automatische Lichtschaltung