Inhaltsverzeichnis:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 07:15.

- Zuletzt bearbeitet 2025-01-23 12:52.

Grüße an HackerBox-Hacker auf der ganzen Welt! Mit HackerBox 0058 erforschen wir Informationscodierung, Barcodes, QR-Codes, die Programmierung des Arduino Pro Micro, eingebettete LCD-Displays, die Integration der Barcode-Generierung in Arduino-Projekte, Exploits von menschlichen Eingabegeräten und mehr.

HackerBoxes ist der monatliche Abonnement-Box-Service für Liebhaber von Elektronik und Computertechnologie - Hardware Hackers - The Dreamers of Dreams.

In den HackerBoxes FAQ gibt es eine Fülle von Informationen für aktuelle und zukünftige Mitglieder. Fast alle nicht-technischen Support-E-Mails, die wir erhalten, werden dort bereits beantwortet. Wir freuen uns daher sehr, dass Sie sich ein paar Minuten Zeit nehmen, um die FAQ zu lesen.

Lieferungen

Dieses Instructable enthält Informationen für die ersten Schritte mit HackerBox 0058. Der vollständige Lieferumfang ist auf der Produktseite für HackerBox 0058 aufgeführt, wo die Box auch zum Kauf erhältlich ist, solange der Vorrat reicht. Wenn Sie jeden Monat automatisch eine HackerBox wie diese mit einem Rabatt von 15 USD direkt in Ihre Mailbox erhalten möchten, können Sie sich bei HackerBoxes.com abonnieren und an der Revolution teilnehmen!

Um an der monatlichen HackerBox zu arbeiten, werden in der Regel ein Lötkolben, Lötzinn und einfaches Lötwerkzeug benötigt. Ein Computer zum Ausführen von Softwaretools ist ebenfalls erforderlich. Werfen Sie einen Blick auf den HackerBox Deluxe Starter Workshop für eine Reihe grundlegender Tools und eine breite Palette von Einführungsaktivitäten und Experimenten.

Am wichtigsten sind Abenteuerlust, Hackergeist, Geduld und Neugier. Das Bauen und Experimentieren mit Elektronik ist zwar sehr lohnend, kann jedoch knifflig, herausfordernd und manchmal sogar frustrierend sein. Das Ziel ist Fortschritt, nicht Perfektion. Wenn man hartnäckig bleibt und das Abenteuer genießt, kann man viel Befriedigung aus diesem Hobby ziehen. Machen Sie jeden Schritt langsam, achten Sie auf die Details und haben Sie keine Angst, um Hilfe zu bitten

Schritt 1: Kodierung

Das Kommunizieren, Aufzeichnen oder Manipulieren von Informationen erfordert eine Codierung. Da das Verarbeiten, Speichern und Kommunizieren von Informationen die Essenz moderner Elektronik ist, müssen wir uns um viele Codierungen kümmern.

Als ein sehr einfaches Beispiel für die Codierung könnte man die Anzahl der Augen oder Ohren, die sie haben, darstellen, indem man zwei Finger hochhält oder die Ziffern "2" oder "][" verwendet oder die Wörter "zwei" oder "dos" oder "verwendet. Er" oder "zwei". Eigentlich nicht so einfach, oder? Die in der menschlichen Sprache verwendete Kodierung, insbesondere bei Themen wie Emotionen oder Abstraktion, kann sehr komplex werden.

PHYSIK

Ja, alles beginnt immer mit Physik. In elektronischen Systemen beginnen wir damit, die einfachsten Werte durch elektrische Signale darzustellen, normalerweise Spannungspegel. Zum Beispiel kann NULL als Masse (ungefähr 0 V) und EINS als ungefähr 5 V (oder 3,3 V usw.) dargestellt werden, um ein binäres System aus Nullen und Einsen zu bilden. Selbst bei NULL und EINS gibt es oft Unklarheiten zu lösen. Wenn die Taste gedrückt wird, ist das NULL oder EINS? Hoch oder tief? Ist das Chip-Select-Signal "active high" oder "active low"? Wann kann ein Signal gelesen werden und wie lange ist es gültig? In Kommunikationssystemen wird dies als "Leitungscodierung" bezeichnet.

Auf dieser untersten Ebene geht es bei den Darstellungen hauptsächlich um die Physik des Systems. Welche Spannungen kann er unterstützen, wie schnell kann er übergehen, wie wird der Laser ein- und ausgeschaltet, wie modulieren Informationssignale einen Hochfrequenzträger, wie groß ist die Bandbreite des Kanals oder sogar wie erzeugen Ionenkonzentrationen Aktionspotentiale in einem Neuron. Bei Elektronik finden sich diese Angaben oft in den imposanten Tabellen der Herstellerdatenblätter.

Die physikalische Schicht (PHY) oder Schicht 1 ist die erste und unterste Schicht im siebenschichtigen OSI-Modell des Computernetzwerks. Die physikalische Schicht definiert die Mittel zum Übertragen von Rohbits über eine physikalische Datenverbindung, die Netzwerkknoten verbindet. Die physikalische Schicht stellt eine elektrische, mechanische und prozedurale Schnittstelle zum Übertragungsmedium bereit. Die Formen und Eigenschaften der elektrischen Steckverbinder, die zu sendenden Frequenzen, der zu verwendende Leitungscode und ähnliche Parameter auf niedriger Ebene werden von der physikalischen Schicht festgelegt.

ZAHLEN

Wir können nicht viel mit nur EINS und NULL machen, sonst hätten wir uns dazu entwickelt, zu "sprechen", indem wir uns gegenseitig mit den Augen anblinzeln. Binäre Werte sind jedoch ein guter Anfang. In Computer- und Kommunikationssystemen kombinieren wir binäre Ziffern (Bits) zu Bytes und "Wörtern", die beispielsweise 8, 16, 32 oder 64 Bit enthalten.

Wie entsprechen diese binären Wörter Zahlen oder Werten? In einem einfachen 8-Bit-Byte ist 00000000 im Allgemeinen null und 11111111 ist im Allgemeinen 255, um 2 bis 8 oder 256 verschiedene Werte bereitzustellen. Natürlich hört es hier nicht auf, denn es gibt viel mehr als 256 Zahlen und nicht alle Zahlen sind positive ganze Zahlen. Schon vor Computersystemen haben wir numerische Werte mit verschiedenen Zahlensystemen, Sprachen, Basen und Techniken wie negativen Zahlen, imaginären Zahlen, wissenschaftlicher Notation, Wurzeln, Verhältnissen und logarithmischen Skalen verschiedener Basen dargestellt. Bei numerischen Werten in Computersystemen müssen wir uns mit Problemen wie Maschinenepsilon, Endianness, Festkomma- und Gleitkommadarstellungen auseinandersetzen.

TEXT(CETERA)

Binäre Bytes und Wörter können nicht nur Zahlen oder Werte darstellen, sondern auch Buchstaben und andere Textsymbole darstellen. Die gebräuchlichste Form der Textkodierung ist der American Standard Code for Information Interchange (ASCII). Natürlich können verschiedene Arten von Informationen als Text kodiert werden: ein Buch, diese Webseite, ein XML-Dokument.

In einigen Fällen, z. B. bei E-Mail- oder Usenet-Postings, möchten wir möglicherweise umfassendere Informationstypen (wie allgemeine Binärdateien) als Text codieren. Der Prozess der uuencoding ist eine gängige Form der Binär-zu-Text-Codierung. Sie können Bilder sogar als Text "kodieren": ASCII Art oder noch besser ANSI Art.

KODIERUNGSTHEORIE

Codierungstheorie ist die Untersuchung der Eigenschaften von Codes und ihrer jeweiligen Eignung für bestimmte Anwendungen. Codes werden zur Datenkompression, Kryptographie, Fehlererkennung und -korrektur, Datenübertragung und Datenspeicherung verwendet. Codes werden von verschiedenen wissenschaftlichen Disziplinen untersucht, um effiziente und zuverlässige Datenübertragungsverfahren zu entwickeln. Beispieldisziplinen sind Informationstheorie, Elektrotechnik, Mathematik, Linguistik und Informatik.

DATENKOMPRESSION (Entfernen der Redundanz)

Datenkomprimierung, Quellencodierung oder Bitratenreduktion ist der Prozess der Codierung von Informationen, die weniger Bits als die ursprüngliche Darstellung verwenden. Jede bestimmte Komprimierung ist entweder verlustbehaftet oder verlustfrei. Die verlustfreie Komprimierung reduziert Bits, indem statistische Redundanz identifiziert und eliminiert wird. Bei der verlustfreien Komprimierung gehen keine Informationen verloren. Die verlustbehaftete Komprimierung reduziert Bits, indem unnötige oder weniger wichtige Informationen entfernt werden.

Die Komprimierungsmethoden Lempel-Ziv (LZ) gehören zu den beliebtesten Algorithmen für die verlustfreie Speicherung. Mitte der 1980er Jahre wurde der Lempel-Ziv-Welch (LZW)-Algorithmus nach der Arbeit von Terry Welch schnell zur Methode der Wahl für die meisten universellen Kompressionssysteme. LZW wird in GIF-Bildern, Programmen wie PKZIP und Hardwaregeräten wie Modems verwendet.

Wir verwenden ständig komprimierte Daten für DVDs, Streaming von MPEG-Video, MP3-Audio, JPEG-Grafiken, ZIP-Dateien, komprimierte Tar-Bälle und so weiter.

FEHLERERKENNUNG UND -KORREKTUR (hinzufügen nützlicher Redundanz)

Fehlererkennung und -korrektur oder Fehlerkontrolle sind Techniken, die eine zuverlässige Lieferung digitaler Daten über unzuverlässige Kommunikationskanäle ermöglichen. Viele Kommunikationskanäle unterliegen Kanalrauschen, und daher können während der Übertragung von der Quelle zu einem Empfänger Fehler eingeführt werden. Fehlererkennung ist die Erkennung von Fehlern, die durch Rauschen oder andere Beeinträchtigungen während der Übertragung vom Sender zum Empfänger verursacht werden. Fehlerkorrektur ist die Erkennung von Fehlern und die Rekonstruktion der ursprünglichen, fehlerfreien Daten.

Die Fehlererkennung wird am einfachsten unter Verwendung von Sendewiederholung, Paritätsbits, Prüfsummen oder CRCs oder Hash-Funktionen durchgeführt. Ein Übertragungsfehler kann vom Empfänger erkannt (aber normalerweise nicht korrigiert) werden, der dann eine erneute Übertragung der Daten anfordern kann.

Fehlerkorrekturcodes (ECC) werden verwendet, um Fehler in Daten über unzuverlässige oder verrauschte Kommunikationskanäle zu kontrollieren. Die zentrale Idee ist, dass der Sender die Nachricht mit redundanten Informationen in Form eines ECC verschlüsselt. Die Redundanz ermöglicht es dem Empfänger, eine begrenzte Anzahl von Fehlern zu erkennen, die irgendwo in der Nachricht auftreten können, und diese Fehler oft ohne erneute Übertragung zu korrigieren. Ein vereinfachtes Beispiel für ECC besteht darin, jedes Datenbit dreimal zu übertragen, was als (3, 1)-Wiederholungscode bekannt ist. Obwohl nur 0, 0, 0 oder 1, 1, 1 übertragen werden, können Fehler innerhalb des verrauschten Kanals dem Empfänger jeden von acht möglichen Werten (drei Bits) präsentieren. Dadurch kann ein Fehler in einer der drei Stichproben durch "Mehrheitsabstimmung" oder "demokratische Abstimmung" korrigiert werden. Die Korrekturfähigkeit dieses ECC besteht somit darin, 1 Fehlerbit in jedem übertragenen Triplett zu korrigieren. Obwohl einfach zu implementieren und weit verbreitet, ist diese dreifache modulare Redundanz ein relativ ineffizientes ECC. Bessere ECC-Codes untersuchen typischerweise die letzten mehreren Dutzend oder sogar die letzten mehreren Hundert von zuvor empfangenen Bits, um zu bestimmen, wie die aktuelle kleine Handvoll Bits zu decodieren sind.

Fast alle zweidimensionalen Barcodes wie QR-Codes, PDF-417, MaxiCode, Datamatrix und Aztec Code verwenden Reed-Solomon ECC, um ein korrektes Lesen zu ermöglichen, selbst wenn ein Teil des Barcodes beschädigt ist.

KRYPTOGRAPHIE

Die kryptografische Codierung basiert auf Annahmen der Rechenhärte. Solche Codierungsalgorithmen sind absichtlich schwer (im praktischen Sinne) von jedem Gegner zu knacken. Es ist theoretisch möglich, ein solches System zu durchbrechen, aber es ist unmöglich, dies mit bekannten praktischen Mitteln zu tun. Diese Schemata werden daher als rechnerisch sicher bezeichnet. Es gibt zwar informationstheoretisch sichere Schemata, die nachweislich auch mit unbegrenzter Rechenleistung nicht durchbrochen werden können, wie beispielsweise das One-Time-Pad, aber diese Schemata sind in der Praxis schwieriger zu handhaben als die besten theoretisch zerbrechlichen, aber rechensicheren Mechanismen.

Die traditionelle Chiffrierungsverschlüsselung basiert auf einer Transpositions-Chiffre, die die Reihenfolge der Buchstaben in einer Nachricht neu anordnet (z Buchstaben durch andere Buchstaben oder Buchstabengruppen (z. B. „fly at once“wird zu „gmz bu podf“, indem im lateinischen Alphabet jeder Buchstabe durch den folgenden ersetzt wird). Einfache Versionen von beiden haben von unternehmungslustigen Gegnern nie viel Vertraulichkeit geboten. Eine frühe Ersatzchiffre war die Caesar-Chiffre, bei der jeder Buchstabe im Klartext durch einen Buchstaben mit einer festen Anzahl von Stellen weiter unten im Alphabet ersetzt wurde. ROT13 ist eine einfache Buchstabenersatzchiffre, die einen Buchstaben im Alphabet durch den 13. Buchstaben ersetzt. Es ist ein Sonderfall der Caesar-Chiffre. Probieren Sie es hier aus!

Schritt 2: QR-Codes

QR-Codes (Wikipedia) oder "Quick Response Codes" sind eine Art Matrix oder zweidimensionaler Barcode, der erstmals 1994 für die Automobilindustrie in Japan entwickelt wurde. Ein Barcode ist ein maschinenlesbares optisches Etikett, das Informationen über den Artikel enthält, an dem er angebracht ist. In der Praxis enthalten QR-Codes oft Daten für einen Locator, Identifier oder Tracker, der auf eine Website oder Anwendung verweist. Ein QR-Code verwendet vier standardisierte Codierungsmodi (numerisch, alphanumerisch, Byte/Binär und Kanji), um Daten effizient zu speichern.

Das Quick Response-System wurde aufgrund seiner schnellen Lesbarkeit und größeren Speicherkapazität im Vergleich zu Standard-UPC-Barcodes außerhalb der Automobilindustrie beliebt. Zu den Anwendungen gehören Produktverfolgung, Artikelidentifikation, Zeiterfassung, Dokumentenverwaltung und allgemeines Marketing. Ein QR-Code besteht aus schwarzen Quadraten, die in einem quadratischen Raster auf weißem Hintergrund angeordnet sind, die von einem bildgebenden Gerät wie einer Kamera gelesen und mit der Reed-Solomon-Fehlerkorrektur verarbeitet werden können, bis das Bild richtig interpretiert werden kann. Die erforderlichen Daten werden dann aus Mustern extrahiert, die sowohl in horizontalen als auch in vertikalen Komponenten des Bildes vorhanden sind.

Moderne Smartphones lesen normalerweise automatisch QR-Codes (und andere Barcodes). Öffnen Sie einfach die Kamera-App, richten Sie die Kamera auf den Barcode und warten Sie ein oder zwei Sekunden, bis die Kamera-App anzeigt, dass sie den Barcode erfasst hat. Die App zeigt den Barcode-Inhalt manchmal sofort an, aber normalerweise erfordert die App die Auswahl der Barcode-Benachrichtigung, um alle Informationen anzuzeigen, die aus dem Barcode extrahiert wurden. Im Juni 2011 haben 14 Millionen amerikanische Handynutzer einen QR-Code oder einen Strichcode gescannt.

Haben Sie Ihr Smartphone verwendet, um die auf der Außenseite der HackerBox 0058 verschlüsselten Nachrichten zu lesen?

Interessantes Video: Passt ein ganzes Spiel in einen QR-Code?

Oldtimer erinnern sich vielleicht an den Cauzin Softstrip aus den 80er Jahren Computerzeitschriften. (Videodemo)

Schritt 3: Arduino Pro Micro 3.3V 8MHz

Der Arduino Pro Micro basiert auf dem Mikrocontroller ATmega32U4, der über eine integrierte USB-Schnittstelle verfügt. Dies bedeutet, dass kein FTDI, PL2303, CH340 oder ein anderer Chip als Vermittler zwischen Ihrem Computer und dem Arduino-Mikrocontroller fungiert.

Wir empfehlen, das Pro Micro zuerst zu testen, ohne die Pins einzulöten. Sie können die Grundkonfiguration und den Test durchführen, ohne die Stiftleisten zu verwenden. Außerdem gibt das Verzögern des Lötens an das Modul eine Variable weniger zum Debuggen, falls Sie auf irgendwelche Komplikationen stoßen.

Wenn Sie die Arduino IDE nicht auf Ihrem Computer installiert haben, laden Sie zunächst das IDE-Formular arduino.cc herunter. WARNUNG: Stellen Sie sicher, dass Sie die 3,3-V-Version unter Tools > Prozessor auswählen, bevor Sie den Pro Micro programmieren. Wenn Sie diese Einstellung für 5 V haben, funktioniert es einmal und das Gerät scheint sich nie mit Ihrem PC zu verbinden, bis Sie die Anweisungen zum Zurücksetzen auf Bootloader in der unten besprochenen Anleitung befolgen, was ein wenig schwierig sein kann.

Sparkfun hat einen großartigen Pro Micro Hookup Guide. Die Hookup-Anleitung enthält eine detaillierte Übersicht über das Pro Micro-Board und dann einen Abschnitt für "Installieren: Windows" und einen Abschnitt für "Installieren: Mac & Linux". Befolgen Sie die Anweisungen in der entsprechenden Version dieser Installationsanweisungen, um Ihre Arduino-IDE für die Unterstützung des Pro Micro zu konfigurieren. Normalerweise beginnen wir mit der Arbeit mit einem Arduino-Board, indem wir die Standard-Blink-Skizze laden und/oder ändern. Die übliche LED an Pin 13 fehlt beim Pro Micro allerdings. Zum Glück können wir die RX/TX-LEDs ansteuern. Sparkfun hat eine nette kleine Skizze bereitgestellt, um zu demonstrieren, wie. Dies steht im Abschnitt des Hookup Guides mit dem Titel "Beispiel 1: Blinkies!" Stellen Sie sicher, dass Sie diese Blinkies kompilieren und programmieren können! Beispiel auf das Pro Micro, bevor Sie fortfahren.

Sobald alles zu funktionieren scheint, um das Pro Micro zu programmieren, ist es an der Zeit, die Header-Pins vorsichtig auf das Modul zu löten. Testen Sie die Platine nach dem Löten erneut sorgfältig.

Zu Ihrer Information: Dank seines integrierten USB-Transceivers kann der Pro Micro problemlos verwendet werden, um ein Human Interface Device (HID) wie eine Tastatur oder eine Maus zu emulieren und mit der Tastatureingabe herumzuspielen.

Schritt 4: QR-Codes auf dem Vollfarb-LCD-Display

Das LCD-Display verfügt über 128 x 160 Vollfarbpixel und misst 1,8 Zoll in der Diagonale. Der ST7735S-Treiberchip (Datenblatt) kann von fast jedem Mikrocontroller über einen SPI-Bus (Serial Peripheral Interface) angeschlossen werden. Die Schnittstelle ist für 3,3V Signalisierung und Stromversorgung spezifiziert.

Das LCD-Modul kann mit 7 FF-Jumperdrähten direkt an das 3.3V Pro Micro angeschlossen werden:

LCD----Pro Micro

GND----GND VCC----VCC SCL----15 SDA----16 RES----9 DC-----8 CS-----10 BL----- Keine Verbindung

Durch diese spezielle Pinbelegung können die Bibliotheksbeispiele standardmäßig funktionieren.

Die Bibliothek namens "Adafruit ST7735 und ST7789" finden Sie in der Arduino IDE über das Menü Extras > Bibliotheken verwalten. Während der Installation schlägt der Bibliotheksmanager einige abhängige Bibliotheken vor, die zu dieser Bibliothek gehören. Lassen Sie es auch diese installieren.

Sobald diese Bibliothek installiert ist, öffnen Sie Dateien > Beispiele > Adafruit ST7735- und ST7789-Bibliothek > Grafiktest

Grafiktest kompilieren und hochladen. Es wird eine Grafikdemo auf dem LCD-Display generiert, jedoch mit einigen Zeilen und Spalten mit "verrauschten Pixeln" am Rand des Displays.

Diese "verrauschten Pixel" können behoben werden, indem die TFT-Init-Funktion geändert wird, die oben in der Setup-Funktion (void) verwendet wird.

Kommentieren Sie die Codezeile aus:

tft.initR(INITR_BLACKTAB);

Und entkommentieren Sie die Zeile ein paar Zeilen weiter:

tft.initR(INITR_GREENTAB);

Programmieren Sie die Demo neu und alles sollte gut aussehen.

Jetzt können wir das LCD verwenden, um QR-Codes anzuzeigen

Zurück zum Arduino IDE-Menü Extras > Bibliotheken verwalten.

Suchen und installieren Sie den QRCode der Bibliothek.

Laden Sie hier die QR_TFT.ino-Skizze herunter.

Kompilieren und programmieren Sie QR_TFT in das ProMicro und prüfen Sie, ob Sie die Kamera-App Ihres Telefons verwenden können, um den generierten QR-Code auf dem LCD-Display zu lesen.

Einige Projekte, die die QR-Code-Generierung zur Inspiration verwenden

Zugangskontrolle

QR-Uhr

Schritt 5: Flexibles Flachkabel

Ein flexibles Flachkabel (FFC) ist eine beliebige Art von Elektrokabel, das sowohl flach als auch flexibel ist, mit flachen massiven Leitern. Ein FFC ist ein Kabel, das aus einer flexiblen gedruckten Schaltung (FPC) besteht oder dieser ähnlich ist. Die Begriffe FPC und FFC werden manchmal synonym verwendet. Diese Begriffe beziehen sich im Allgemeinen auf ein extrem dünnes Flachkabel, das häufig in hochdichten elektronischen Anwendungen wie Laptops und Mobiltelefonen zu finden ist. Sie sind eine miniaturisierte Form von Flachbandkabeln, die normalerweise aus einer flachen und flexiblen Kunststofffolienbasis mit mehreren flachen Metallleitern bestehen, die an einer Oberfläche befestigt sind.

FFCs sind in einer Vielzahl von Stiftabständen erhältlich, wobei 1,0 mm und 0,5 mm zwei gängige Optionen sind. Die mitgelieferte FPC-Breakout-Platine hat Spuren für diese beiden Raster, eine auf jeder Seite der Platine. Je nach gewünschtem Rastermaß, hier 0,5 mm, wird nur eine Seite der Leiterplatte verwendet. Achten Sie darauf, die auf der gleichen 0,5-mm-Seite der Leiterplatte aufgedruckte Stiftleistennummerierung zu verwenden. Die Pinnummerierung auf der 1,0 mm Seite stimmt nicht überein und wird für eine andere Anwendung verwendet.

Die FFC-Anschlüsse sowohl am Breakout als auch am Barcode-Scanner sind ZIF-Anschlüsse (Zero Insertion Force). Dies bedeutet, dass die ZIF-Steckverbinder einen mechanischen Schieber haben, der vor dem Einsetzen des FFC geöffnet und dann geschlossen wird, um den Steckverbinder am FFC festzuziehen, ohne dass das Kabel selbst mit Einsteckkraft beaufschlagt wird. Zwei wichtige Dinge, die Sie bei diesen ZIF-Anschlüssen beachten sollten:

1. Beide sind "bottom contact", was bedeutet, dass die Metallkontakte am FFC beim Einstecken nach unten (zur Platine) zeigen müssen.

2. Der klappbare Schieber am Breakout befindet sich an der Vorderseite des Steckers. Das bedeutet, dass der FFC unter/durch den Klappschieber geht. Im Gegensatz dazu befindet sich der klappbare Schieber des Barcodescanners auf der Rückseite des Steckers. Das bedeutet, dass der FFC von der gegenüberliegenden Seite in den ZIF-Anschluss eindringt und nicht durch den Klappschieber.

Denken Sie daran, dass andere Arten von FFC/FPC-ZIF-Steckverbindern seitliche Schieber haben, im Gegensatz zu den Scharnierschiebern, die wir hier haben. Anstatt nach oben und unten zu klappen, gleiten seitliche Schieber innerhalb der Ebene des Verbinders ein und aus. Schauen Sie immer genau hin, bevor Sie einen neuen ZIF-Steckertyp zum ersten Mal verwenden. Sie sind ziemlich klein und können leicht beschädigt werden, wenn sie außerhalb ihres vorgesehenen Bereichs oder ihrer Bewegungsebene gezwungen werden.

Schritt 6: Barcode-Scanner

Sobald der Barcode-Scanner und der FPC-Breakout über das flexible Flachkabel (FFC) verbunden sind, können fünf weibliche Überbrückungsdrähte verwendet werden, um die Breakout-Platine mit dem Arduino Pro Micro zu verbinden:

FPC----Pro Micro

3-----GND 2-----VCC 12-----7 4------8 5------9

Sobald die Verbindung hergestellt ist, programmieren Sie die Skizze barscandemo.ino in das Pro Micro, öffnen Sie den Serial Monitor und scannen Sie alle Dinge! Es kann überraschend sein, wie viele Gegenstände in unseren Häusern und Büros mit Barcodes versehen sind. Vielleicht kennen Sie sogar jemanden mit einem Barcode-Tattoo.

Das beiliegende Barcode-Scanner-Handbuch enthält Codes, die gescannt werden können, um den im Scanner integrierten Prozessor zu konfigurieren.

Schritt 7: Hacken Sie den Planeten

Wir hoffen, dass Ihnen das HackerBox-Abenteuer in diesem Monat in Elektronik und Computertechnologie gefällt. Melden Sie sich und teilen Sie Ihren Erfolg in den Kommentaren unten oder in anderen sozialen Medien. Denken Sie auch daran, dass Sie jederzeit eine E-Mail an support@hackerboxes.com senden können, wenn Sie eine Frage haben oder Hilfe benötigen.

Was kommt als nächstes? Schließen Sie sich der Revolution an. Lebe das HackLife. Erhalten Sie jeden Monat eine Kühlbox mit hackbarer Ausrüstung direkt in Ihre Mailbox. Surfen Sie zu HackerBoxes.com und melden Sie sich für Ihr monatliches HackerBox-Abonnement an.

Empfohlen:

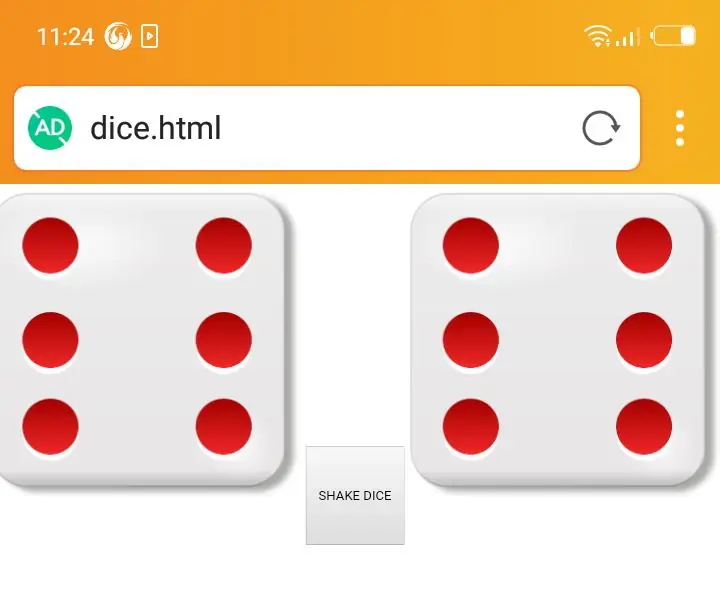

Einen einfachen zufälligen virtuellen Würfel codieren – wikiHow

So codieren Sie einen einfachen virtuellen Zufallswürfel: Hallo zusammen!!!!! Dies ist mein erstes anweisbares und ich werde Ihnen beibringen, wie man einen virtuellen Würfel auf Ihrem PC oder Smartphone codiert. Ich verwende HTML,JavaScript und CSS, ich hoffe, es gefällt euch allen und vergesst nicht, im folgenden Kontext für mich zu stimmen

HackerBox 0024: Visionsquest: 11 Schritte

HackerBox 0024: Vision Quest: Vision Quest - Diesen Monat experimentieren HackerBox-Hacker mit Computer Vision und Servo Motion Tracking. Dieses Instructable enthält Informationen für die Arbeit mit HackerBox # 0024, die Sie hier abholen können, während